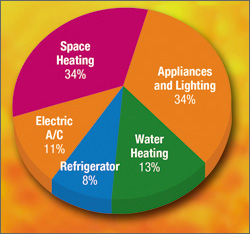

بهینه سازی انرژی در کاربری مسکونی (1)

كاهش ميزان نفوذ هوا

نفوذ هوا به ساختمان از راهكارهاي مختلف صورت ميپذيرد كه عبارتند از :

1) نفوذ هوا از ديوارها

2) نفوذ هوا از بازشوها

3) نفوذ هوا از دريچهها ( دودكش شومينه ، ... )ردیف روش ها

1 بستن درب ها و پنجره هاي بدون استفاده در طول ماه هاي سرد

2 درز بندي و نصب نوار هوابندي گرداگرد درب ها و پنجره ها

3 پر كردن منافذ و شكاف هاي نقاطي همچون : دور چهارچوب درها و پنجره ها - كانالهاي كولر و اطراف آنها - اطراف لوله هاي آب و گاز و فاضلاب - بين ديوارها و اجزاي غير بنايي مانند اجزاي چوبي سقف و ...- اطراف كولر هاي آبي و گازي نصب شده بر روي ديوار يا پنجره

4 استفاده كردن از فنرهاي مخصوص جهت بسته نگه داشتن درب هاي خارجي

5 تزريق چسب اپوكسي روي درزها و شيارهاي ديوارها

6 جدا كردن فضاي راه پله ها به عنوان فضاي كنترل نشده از ساير راهروهاي مجاور اتاق ها و دفاتر كار

7 استفاده از دربهاي گردان

8 استفاده از درب هاي اتوماتيك

9 اضافه كردن درب هاي سبك با عملكرد سريع به جاي درب هاي اصلي در مكان هاي پرتردد

10 پيش بيني دالان براي درب ها در مكان هايي كه تردد افراد زياد است و ساختمان هايي كه در

11 ايجاد يك فضاي سبز مناسب يا موانع جريان هوا در اطراف ساختمان جهت كاهش سرعت باد

مطلب کاملتر را اینجا بخوانیم

DCPA و کاربرد آن در اتاق سرور

DCPA چیست ؟

یک سیستم منحصر بفرد است که توانایی سنجش کلیه پارامترهای الکتریکی اتاق سرور و دیتا سنتر را دارد در اتاق های سرور کوچک یا در دیتا سنترها و سایتهای مراکز داده که حجم زیادی از دیتا جا به جا میشود و از سرورهای متعددی استفاده میشود میتوان گفت راه حل بسیار از مسایل استفاده و بکار گیری DCPA است.

اگر در یک دیتا سنتر و یا مرکز داده با فاکتورهای الکتریکی متعدد و سنجش توان مصرفی رکها و رصد آنها دست و پنجه نرم نکنیم روزی فرا میرسد که عدم وجود چنین سیستمی بحران بزرگی را در مرکز داده و یا دیتا سنتر بوجود میآورد

DCPA

یک مکانیزم قابل قبول برای سنجش سیستم های الکتریکی اتاق سرور است این سیستم میتواند توان مصرفی در فیدر های مختلف بهمراه جریان آنها و ولتاژ آنها را اندازه گیری نماید حتی میتواند میزان توان ظاهری و توان اکتیو و راکتیو را نیز محاسبه و اندازه گیری نماید پارامترهایی که این سیستم اندازه گیری میکند بدین شرح میباشد

1-اندازه گیری جریان نول

کارکرد دیگر این سیستم اندازه گیری جریان سیم نول است که میتواند بطور مستقل سنجیده شود و در صورت افزایش از مقدار مشخصی که خطر ساز است به کاربران هشدار دهند اندازه گیری نول از آن جهت مهم است که برخی از مدل های نامتقارن از نظر توزیع برق به دلیل کوچک گرفتن سایز سیم نول افزایش جریان فازها به نوعی میتواند سبب افزایش بی رویه جریان نول باشد که این مورد خود خطرناک است

تشخیص بیماری قلبی در چند ثانیه با هوش مصنوعی

تشخیص بیماری قلبی در چند ثانیه / ابتکار نوجوان ۱۴ ساله با استفاده از هوش مصنوعی

یک نوجوان ۱۴ ساله به نام سیدارت ناندیالا با استفاده از هوش مصنوعی، اپلیکیشنی به نام Circadian AI را توسعه داده است. این هوش مصنوعی قادر است نشانههای اولیه بیماری های قلبی را تنها در چند ثانیه شناسایی کند.

به گزارش خبرآنلاین، بیماری های قلبی از جمله دلایل اصلی مرگومیر در جهان محسوب میشوند و اغلب علائم اولیه آنها مورد توجه قرار نمیگیرد. دلیل این امر نیاز به انجام آزمایشهای تهاجمی، پیشرفته و پرهزینهای است که برای همگان در دسترس نیست یا تأمین هزینه آن دشوار است.

به نقل از گجتنیوز، این تأخیر در تشخیص میتواند پیامدهای مرگباری داشته باشد، زیرا بسیاری از افراد تنها پس از وقوع سکته قلبی یا مغزی از بیماری خود مطلع میشوند. اما سیدارت ناندیالا، نوجوان ۱۴ ساله مصمم شد برای این مشکل راه حلی بیابد. او روشی غیرتهاجمی و مقرونبهصرفه توسعه داده که ناهنجاریهای قلبی را پیش از بروز عوارض جدی شناسایی میکند.

اپلیکیشن Circadian AI چگونه کار میکند؟

اپلیکیشن Circadian AI با استفاده از میکروفون گوشی هوشمند صدای ضربان قلب کاربر را ضبط میکند. سپس با بهرهگیری از یک فناوری پیشرفته حذف نویز، صداهای اضافی را از آن حذف کرده و آن را به فضای ابری ارسال میکند. در آنجا یک مدل یادگیری ماشین (که بخش کلیدی از راهکار هوش مصنوعی برای تشخیص بیماری های قلبی است) صدا را تجزیه و تحلیل میکند.

تشخیص طیف رنگی بدون نیاز به برق

انقلابی در بینایی ماشین | اختراع ژاپنی بدون برق رنگها را مثل انسان تشخیص میدهد

آیا ممکن است روزی ماشینها جهان را همانطور ببینند که ما میبینیم؟ پژوهشگران ژاپنی یک گام بلند به سمت تحقق این رویا برداشتهاند. آنها موفق به ساخت نوعی سیناپس نوری هوشمند شدند که بدون نیاز به برق رنگها را با دقتی نزدیک به چشم انسان تشخیص میدهد.

به گزارش خبرآنلاین، دانشمندان ژاپنی موفق به ساخت نوعی سیناپس هوش مصنوعی (AI synapse) شدهاند که توانایی آن در تشخیص رنگ، تقریباً با چشم انسان برابری میکند. این دستاورد میتواند تحولی بزرگ در بینایی ماشین کممصرف برای دستگاههایی مانند گوشیهای هوشمند، پهپادها و خودروهای خودران بهوجود آورد.

این فناوری جدید، توسط تیمی از دانشگاه علوم توکیو (Tokyo University of Science) و به سرپرستی دکتر تاکاشی ایکونو، استاد مهندسی سامانههای الکترونیکی، توسعه یافته است.

سیناپس هوش مصنوعی چیست؟

سیناپس هوش مصنوعی (AI synapse) نوعی قطعه الکترونیکی الهامگرفته از سیناپسهای زیستی در مغز انسان است که سیگنالها را بسته به ورودیهای نوری یا الکتریکی پردازش و تنظیم میکند. این فناوری قابلیتهای یادگیری، حافظه و پردازش اطلاعات را در سامانههای هوش مصنوعی شبیهسازی میکند.

خبرهای مرتبط

جعل با هوش مصنوعی؟/ نجات پاراگلایدر چینی از میان ابرهای توفانی!

در این پروژه، پژوهشگران موفق شدند نوعی سیناپس اپتوالکترونیکی خودتامین بسازند که تنها با استفاده از نور عمل میکند و به هیچ منبع انرژی خارجی نیاز ندارد.

تیم تحقیقاتی با الهام از شیوه کارکرد مغز انسان، دو سلول خورشیدی حساس به رنگ (DSSC) را با طولموجهای متفاوت طراحی کرد تا سیناپس بتواند رنگها را با دقت بالا تشخیص دهد و همزمان عملیات منطقی نیز انجام دهد. این سیناپس هنگام دریافت نور آبی، ولتاژ مثبت و در مواجهه با نور قرمز، ولتاژ منفی تولید میکند.

انقلابی در بینایی ماشین | اختراع ژاپنی بدون برق رنگها را مثل انسان تشخیص میدهد

دکتر ایکونو میگوید: «برخلاف سیستمهای معمول بینایی ماشین که نیازمند منابع محاسباتی و انرژی بالا هستند، مغز و چشم انسان با فیلتر کردن اطلاعات غیرضروری، پردازش بسیار کارآمدتری را انجام میدهند. ما باور داریم این فناوری، مسیر ساخت سامانههای بینایی ماشین کممصرف و با دقت رنگ بالا، مشابه چشم انسان را هموار میسازد.»

دقتی نزدیک به چشم انسان

نتایج آزمایشها نشان داد که این سیناپس میتواند رنگها را با دقت ۱۰ نانومتر در طیف نور مرئی تشخیص دهد. دقتی که تقریباً به اندازه چشم انسان است. در ادامه، تیم پژوهشی این فناوری را در یک سامانه محاسباتی مبتنی بر "مخزن محاسباتی" (Reservoir Computing) به کار گرفت و حرکات انسانی ثبتشده با رنگهای قرمز، سبز و آبی را تحلیل کرد. در حالی که سامانههای رایج نیاز به چندین حسگر نوری دارند، یک سیناپس به دقت شناسایی ۸۲ درصدی در تشخیص ۱۸ ترکیب مختلف از رنگ و حرکت دست پیدا میکند.

این سیناپس نوری هوشمند میتواند در طیف وسیعی از حوزهها تحول ایجاد کند که چند نمونه از آن در زیر آمده است.

خودروهای خودران: شناسایی تابلوها، چراغها و عابران با مصرف برق کمتر

ابزارهای پوشیدنی سلامت: پایش علائمی مثل اکسیژن خون بدون مصرف بالای باتری

گوشیهای هوشمند و عینکهای واقعیت مجازی: افزایش عمر باتری و پردازش تصویری سریعتر

رباتیک و حسگرهای محیطی: تحلیل بصری پیشرفته در تجهیزات کممصرف

با ترکیب دقت بالا، توانایی منطقی و خودتأمین بودن از نور، این سیناپس نوری نوآورانه یکی از امیدوارکنندهترین پیشرفتها در حوزه مصرف بهینه انرژی در هوش مصنوعی است.

آیا حالت ناشناس مرورگر، کاملاً امن است

❌ افسانه

باور به امن بودن جستوجو در حالت ناشناس، درست نیست. حالت ناشناس تنها با فراهم کردن حریم خصوصی پایه، مانع از ثبت تاریخچهی جستوجو، کوکیها و دادههای موقت در هنگام جستوجو در اینترنت میشود، اما کاربر همچنان قابل ردیابی است. ادامه مطلب

وبسایتها، ارائهدهندگان خدمات اینترنت یا حتی شبکههای اجتماعی میتوانند از طریق اثر انگشت مرورگر، شما را شناسایی کنند. این اثر انگشت، ترکیبی از تنظیمات سختافزاری، نسخهی مرورگر، سیستمعامل و فونتهای نصبشده است. این اطلاعات مانند یک شناسهی منحصربهفرد عمل میکنند. حتی استفاده از VPN نیز اثر انگشت را بهطور کامل پنهان نمیکند.

برای افزایش امنیت، مرورگرهای ویژهای مانند Tor وجود دارند که دادهها را از چند سرور عبور میدهند؛ اما این مسیریابی چندلایه، سرعت دسترسی به اینترنت را کاهش میدهد. برخی ابزارها نیز با تغییر خودکار اثر انگشت، ردیابی را سخت میکنند

شرکت پیشران صنعت ویرا با اساس نامه اتوماسیون صنعتی و کنترل ابزار دقیق و ساخت تابلوهای برق فشار قوی و ضعیف از سال 92 تاسیس گشت و ازهمان ابتدا در حوزه کاربرد ابزار دقیق در bms و سپس تولید و ساخت آنها قدم نهاد و در ادامه مسیر توانست با اتکا به تجربیات چندین ساله و استخدام نیروهای متخصص برق عملا جزو شرکتهایی باشد که محصولات قابل اتکایی با عناوین مانیتورینگ شرایط محیطی اتاق سرور -کنترلرهای دمای دیتا سنتر -دیتالاگرهای سردخانه و انبار -هشدار دهنده های دمای یخچال و فریزر و شمارشگرهای نمایشگاهی و فروشگاهی و تابلوهای برق متنوع با کاربردهای مختلف روانه بازار نماید در حال حاضر سیستمهای کنترل دما و رطوبت اتاق سرور این شرکت تنها سیستم مبتنی بر سخت افزار صنعتی plc-hmi در ایران است.