آینده نه چندان دوری را تصور کنید که در آن مردم دیگر به کلاسهای یادگیری زبان نمیروند و به جای آن از مکانیزمی که امروزه برای استریم صدا و ویدیو از آن استفاده میکنیم در ارتباط با یادگیری زبان استفاده میکنند. درست مشابه با آن چیزی که نزدیک به دو دهه قبل در فیلم ماتریکس که یکسری کابلها روی سر مردم قرار میگرفت و آنها از طریق برنامه هوشمند قادر به یادگیری مهارتهای مختلف بودند. در آینده، مشابه چنین فناوری را مستقیماً از اینترنت و به کمک یک ایمپلنت عصبی که در سرمان قرار میگیرد تجربه خواهیم کرد. تحقق چنین ایدهای، نیازمند بهکارگیری فناوری رابط مغز و کامپیوتر است، یک تراشه زبان پیشرفته و هوشمند که شاید در پشت گوشها و نزدیکی قشر مغز (کورتکس) قرار میگیرد و نه تنها نقش یک پردازش کننده را دارد، بلکه در قالب یک تراشه مودم نیز کار میکند و قادر به دریافت سیگنالهای جریان زبان است.

این دقیقاً آیندهای نزدیک است که در کتاب علمی-تخیلی پایان خواب (The End of Sleep) به آن اشاره شده است. اما در واقع چنین امکانی در آینده نزدیک به موضوعات علمی تخیلی محدود نمیشود. هرچند برای رسیدن به چنین روزی نیازمند تحقیقات مداوم و آزمایشهای بسیاری هستیم تا بتوانیم مغز انسان را به کامپیوترها متصل کنیم.

چنین فناوری سوالات اخلاقی مختلفی را مطرح میکند، مانند پتانسیل استفاده و سوء استفاده از تراشههای مغز توسط برخی نهادها یا شرکتهای بزرگ فناوری. همانطور که در کتاب پایان خواب پیشبینی شده است تا پتانسیل هک شدن مغز افراد زمان طولانی باقی مانده است. اما چیزی که مشخص است این است که در نهایت، ایمپلنتهای مغزی، که بر عنصری بسیار حیاتی برای انسان بودن تأثیر میگذارند، یعنی زبان، پیامدهای گستردهای را برای تجربه انسانی از جمله نحوه فکر کردن، احساس کردن، یادگیری و تعامل ما با یکدیگر و دنیای اطرافمان دارد.

فواید روانشناختی یادگیری زبان(ها)

در دنیای انگلیسی زبانها، جایی که زبان انگلیسی گسترهای بزرگ و در مقیاس جهانی دارد، فرض بر این موضوع گذاشته میشود که همه فقط به یک زبان صحبت میکنند، یعنی زبان مادری خود. اما در دنیای واقعی اینگونه نیست و بسیاری از کشورها زبان مخصوص به خود را دارند که به لحاظ نگارشی و دستور زبان، تفاوتهای زیادی با زبان انگلیسی دارد. همین مسئله باعث شده تا برخی مردم ساکن در کشورهای مختلف به غیر از زبان مادری به سراغ یادگیری یک یا چند زبان دیگر بروند. جایی که صحبت کردن به دو یا چند زبان - دوزبانگی یا حتی چند زبانگی اغلب به عنوان یک هنجار شناخته میشود.

در واقع، بیش از نیمی از جمعیت جهان حداقل به دو زبان و اغلب بیشتر صحبت میکنند. به عنوان مثال، در ژوهانسبورگ، آفریقای جنوبی، برای بسیاری از مردم رایج است که به پنج زبان صحبت کنند.

در واقع، از منظر روانشناختی، به خوبی ثابت شده است که صحبت کردن و یادگیری یک زبان دیگر، مزایای قابل توجهی را برای ظرفیت مغز ما به ارمغان میآورد، فراتر از مزایای عملی آشکاری که در توانایی برقراری ارتباط گستردهتر به وجود میآورد.

صحبت کردن به دو یا چند زبان شما را باهوشتر میکند - از توانایی بهتر در درک مهارتهای جدید تا بهبود توانایی تمرکز و حل مسائل. علاوه بر این، حافظه را بهبود میبخشد و در کهولت از مغز در برابر مسائل جدی مثل زوال عقل محافظت میرکند. افراد دوزبانه نسبت به همسالان تک زبانه خود کمتر در برابر آسیبهای شناختی زندگی قرار میگیرند. بهطور مثال، پروفسور زبانشناسی جان مک ورتر (John McWhorter) چند سال قبل در سخنرانی تد 4 دلیل محکم برای یادگیری یک زبان جدید ارائه کرد و نشان داد که چرا یادگیری زبانهای جدید دستاوردهای ارزشمندی برای افراد به همراه دارد.

آیا فناوری میتواند جایگزینی برای یادگیری زبان شود؟

پاسخ کوتاه، حداقل به گفته ایلان ماسک، مثبت است. در سال 2016، ماسک، همراه با گروه از متخصصان حوزههای علوم شناختی، هوش مصنوعی و فناوری اقدام به تاسیس یک شرکت فعال در حوزه علوم اعصاب و روانشناختی کرد که Neuralink نام داشت. این شرکت به طور تخصصی در حال کار بر روی توسعه تراشههای واسط مغز و کامپیوتر قابل کاشت در مغز است. در وهله اول، Neuralink روی فناوری کار میکند که به افراد پاراپلژیک (با مشکل فلج کامل پاه ها و تنه در هر دو سمت) اجازه میدهد با کلیک ماوس یا با استفاده از تلفن هوشمند، بدون آنکه نیازمند حرکت دادن یک وسیله بزرگ باشند با رایانه ارتباط برقرار کنند. در حالی که آزمایشهای انسانی هنوز آغاز نشده است، این فناوری شامل کاشت تراشههای رایانهای در مغز میشود که حداقل در اصل امکان ارتباط بیسیم با کامپیوترهای خارجی را فراهم میکند.

ایمپلنتهای مغزی فناوری جدیدی به شمار نمیروند، تحقیقات روی ایمپلنتهای عصبی انسان به دهه 1970 میلادی باز میگردد، تحقیقات انجام شده در طول دهههای گذشته باعث شده تا امروزه ایمپلنتهای عصبی برای دور زدن نواحی مغزی که عملکرد آنها ضعیف شده یا دیگر همچون گذشته خوب کار نمیکنند به طور فزایندهای مورد توجه شرکتها قرار گیرد. چنین ایمپلنتهایی به عنوان یک پروتز زیست پزشکی در موارد سکته مغزی یا آسیبهای وارد شده به سر عمل میکنند. کاربردهای دیگر شامل ایمپلنتهایی است که عملکردهای تحریک عمقی مغز را در موارد بیماری پارکینسون یا حتی برای درمان افسردگی فراهم میکند.

اما موضوعی که در مورد Neuralink کاملاً جدید است این است که هدف ایلان ماسک این است که ایمپلنتهای مغزی فراتر از درمان پزشکی به کار گرفته شوند و در حقیقت به منظور تقویت تجربه انسانی در موضوعات مختلف به کار گرفته شوند. یک مورد در این زمینه زبان است. ایلان ماسک اخیراً ادعا کرده است که ایمپلنتهای مغزی میتوانند به زودی پایانی برای زبانآموزی به روش قدیمی باشد. او تا آنجا پیش رفت که چند سال قبل ادعا کرد شاید در 5 تا 10 سال آینده، همه انسانها با یک زبان جهانی واحد، با استفاده از ایمپلنتهای مغزی صحبت کنند، بهطوری که ارتباطات مؤثرتر و راحتتر از قبل شود.

در حالی که ادعاها و پیشبینیهای ماسک سابقه محقق نشدن را دارند، حداقل در چارچوب زمانی پیشبینیشده، پیامد روانشناختی این امر چه خواهد بود؟ به این معنا که، اگر در آینده، فناوری برای برطرف کردن مشکل یادگیری زبان، همانطور که در The End of Sleep پیشبینی شده در دسترس قرار بگیرد، ما قادر خواهیم بود از فناوری برای انتقال مستقیم زبان به ذهن استفاده کنیم. اما دستاورد فوق بر نحوه برقراری ارتباط چه معنایی دارد و چه معنایی برای نحوه تفکر، احساس و تجربه ما از دنیای اطرافمان دارد؟

ماهیت معنایی

کارکرد اساسی زبان تسهیل ارتباط است. زبان به خوبی اینکار را با رمزگذاری و انتقال مفاهیم - افکار و ایدهها به دنیای خارج انجام میدهد. با تبدیل افکار بیشکل که در ذهن ما قفل شده است، به چیزی که میتوانیم به صورت کلامی یا علامتگذاری کنیم (با استفاده از متن نوشتاری یا تایپشده، حرکات امضا شده، و غیره) قادر به برقراری ارتباط با مردم هستیم. در این حالت میتوانیم «ایدههایمان» را به افراد مختلف در دنیای واقعی انتقال دهیم. روانشناسان به این کارکرد اصلی زبان به عنوان نشانهای از قصد برقراری ارتباط اشاره میکنند. اما به طور پیشفرضتر، میتوانیم به این فرآیند به عنوان انتقال معنا اشاره کنیم. ما از زبان برای انتقال ایدهها استفاده میکنیم.

اما در چند دهه گذشته تحقیقات گستردهای در حوزه علوم روانشناسی انجام شده که نشان میدهد معانی منتقل شده توسط زبان در دنیای تجربیات زیسته و روزمره ما ریشه دارد. به عنوان مثال، وقتی میگویم: «میخ را به چوب چکش کن» یا به عبارت دقیقتر «میخ را به چوب بکوب»، معنای این کلمات را تا حدی با فعال کردن نواحی حرکتی مغز خود متوجه میشویم که میدانند گرفتن چکش و ضربه زدن به میخ چه حسی دارد.

به عبارت دیگر، درک زبان شامل فعال کردن تجربه مجسمسازی همان موقعیتی است که کلمات قرار است منتقل کنند. به طور خلاصه، معنای مرتبط با کلمات چیز انتزاعی نیست. بستگی به این موضوع بستگی دارد که چه چیزی از نظر فنی به عنوان شبیهسازی تجسم یافته از عمل یا تجربهای که کلمات منتقل میکنند شناخته میشود.

از نظر روانشناختی، با توجه به اینکه معانی منتقل شده توسط زبان به تجربیات واقعی بستگی دارد، همان حالات مغزی که تجربه زیسته را رمزگذاری میکنند، این پرسش را مطرح میکنند که اگر کلمات به آن مفاهیم مرتبط نباشند، آنگاه کاشتنیهای مغزی ما چگونه فرآیند یادگیری زبان را تسهیل میکنند؟ اگر مفاهیم زبانی از طریق یک کامپیوتر، شاید از اینترنت و در قالب سیگنالهای نامریی ساطع شوند، معنی کلمات از کجا میآید؟

مشکل درک نمادها در معنا

در علوم روانشناسی، این مسئله به عنوان مشکل زمینهسازی نمادی معنا شناخته میشود. کلمات موجودات انتزاعی نیستند. میتوان از آنها برای انجام کارهایی در دنیا استفاده کرد - به دلیل معانی مرتبط با آنها - ما را عاشق کنند، متقاعد میکنند تا محصول جدیدی بخریم یا کسی را بخندانیم. اما اگر زبان را روی کامپیوتری بارگذاری کنیم، مشکل این است که چگونه مفاهیم و احساسات را باید به گونهای اننتقال دهیم تا اثرگذاری طولانیمدتی در ذهن ما داشته باشند؟ شما هنگامی که به یک کلاس زبان مراجعه میکنید، اولین نکتهای که استاد مربوطه به شما میگوید این است که جملات انگلیسی آهنگ خاص خود را دارند و نباید یک جمله احساسی، پرسشی یا تعجبآمیز و.... را با یک آهنگ ثابت به زبان بیاورید. به بیان دقیقتر، همانند زبان مادری، صحبتهای شما باید آهنگ بالا و پایینی داشته باشد تا مثل یک روبات صحبت نکنید.

از نظر روانشناسی، کاشتنیهای مغزی برای ساده کردن استفاده از زبان و یادگیری زبان به ناچار ماهیت زبان و ارتباطات را تغییر میدهد. آنها همچنین ماهیت معنا و در این فرآیند معنای انسان بودن را تغییر میدهند. حال اگر چنین فناوری روزی در دسترس قرار گیرد، آیا بازهم با توجه به مشکلاتی که دارد، بهکارگیری آن مطلوب و مطابق با آن چیزی خواهد بود که ما انتظار آنرا داریم؟

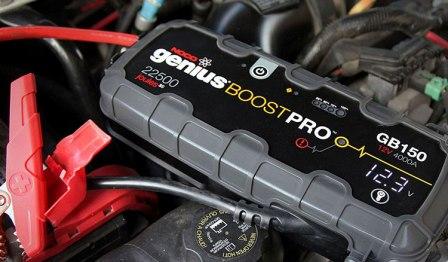

جامپ استارت خودرو چیست و انواع آن کدام است ؟

جامپ استارت یک باطری کوچک از نوع باطری موبایل است که جنس آن در زمان نوشتن این مطلب لیتیم –یون یا لیتیم –پلیمر انتخاب شده است این باطریها در عین کوچک بودن قابلیت ذخیره سازی زیاد را دارد اما ویژگی مهم این نوع باطریها توانایی ایجاد لحظه ای بسیار بالا را دارد بنابر این این توع باطریها در ابعاد کوچک گاهی در زمانهای بسیار کوتاه میتوانند جریان بسیار بزرگی را برای کارهایی مانند استارت ماشین فراهم آورند که قابل تصور نیست

لازم است بدانیم جریان استارت در یک اتومبیل سواری از 400 تا 800 آمپر می رسد این جریان در زمان 1 الی 2 ثانیه که خودرو نیازمند روشن شدن است ادامه می یابد بنابر این جریان استارت دایمی نیست و فقط برای زمان 1 الی حداکثر 2 ثانیه ادامه می یابد و خودرو روشن میشود بنابر این اگر یک باطری بتواند فقط در زمان حداکثر 2 ثانیه این جریان را تامین نماید میتواند به عنوان یک باطری یدک برای روشن کردن خودرو در زمانهایی که باطری ماشین می خوابد استفاده شود از این رو سازندگان جامپ استارت به فکر همین محصول افتادند و آن را اختراع کردند

جامپ استارت یک باطری بک آپ مانند پاور بانک مییاشد که ظرفیت اسمی آن از h mA 20000 بیشتر است این باطری با ابعاد کوچک توانایی ایجاد جریان 800 آمپر روشن شدن خودرو را دارد اما شروطی دارد

1- جامپ استارت شارژ کامل باشد

2- استارت ماشین برای بار اول یا نهایتا بار دوم ماشین را روشن نماید (به بار سوم نمیتوانید اعتماد کنید چون باطری انرژی ندارد)

3- مدت زمان بین استارت اول و دوم حداقل 5 دقیقه طول بکشد تا جامپ استارت خودش را پیدا کند

لازم به توضیح است در برخی مدلهای جامپ استارت ادعا میشود تا 30 بار استارت را میتوان از آنها پشت سر هم انتظار داشت که نویسنده مطلب نمیتواند این موضوع و صحت آن را تایید نماید

میتوان گفت این وسیله همزمان با کاربردی برای استارت ماشین میتواند بعنوان یک پاور بانک نیز استفاده شود در بعضی از مدلها حتی روی آن چراغ قوه و حتی پمپ باد نیز تعبیه میگردد اما بهترین جامپ استارتها برای کارخانه ها و شرکتهایی است که عملا قبلا در حوزه پاور بانک فعالیت داشته اند و موارد مشابه آن را داشته اند

انواع جامپ استارت خودرو را در مقاله بعدی تقدیم خوانندگان مینماییم

معرفی بهترین نرم افزار جلسات مجازی

برنامههای ویدئوکنفرانس درحال رشد و پیشرفت هستند و در دو سال اخیر تحول عظیمی در نحوه عملکرد سازمانها ایجاد کردهاند. بسیاری از کسبوکارها و سازمانها به دنبال برگزاری جلسات خود بهصورت مجازی و آنلاین هستند؛ ازاینرو، استفاده از بهترین نرم افزار و پلتفرم متناسب با نیازهایشان، موردی بسیار حیاتی است.

در همین زمینه، Google Meet، Zoom و اسکایپ برخی از پرکاربردترین برنامههای کنفرانس ویدئویی هستند که تجربه کاربری یکپارچه و سهولت در استفاده را ارائه میدهند. هر یک از این برنامهها نسبت به سایرین دارای مزایایی هستند.

بیایید مقایسه را با یک مقدمه کوچک در مورد هرکدام آغاز کنیم.

گوگل میت (Google Meet)گوگل میت

Google Meet که با نام Google Hangout Meet نیز شناخته میشود، یک پلتفرم کنفرانس ویدئویی است که توسط گوگل توسعه یافته است. این یک پلتفرم مبتنی بر کلود است که هر روز بیش از 2 میلیون کاربر را به یکدیگر متصل میکند.

گوگل میت برای برنامهریزی جلسات ویدئویی بین اعضای تیم طراحی شده است و دارای عملکردهایی مانند همگامسازی تقویم، رزرو اتاق کنفرانس، اشتراکگذاری صفحه، زیرنویس زنده و غیره است.

نیازی به دانلود Google Meet بر روی کامپیوتر نیست. کاربران میتوانند تنها با چند کلیک از آن بهصورت آنلاین استفاده کنید. بااینحال، برای شروع باید یک حساب گوگل داشته باشید. گوگل میت با سیستمعاملهای اندروید، iOS، ویندوز و مک سازگار است.

زوم (Zoom)زوم

Zoom Cloud Meeting یکی از پرکاربردترین برنامههای کنفرانس ویدئویی در طول شیوع ویروس کرونا و قرنطینه بود. این برنامه که توسط اریک یوان در سال 2011 ایجاد شد، رابط کاربری آسان، پسزمینههای مختلف و ویژگیهای بهبود صدا را ارائه میدهد که آن را به بهترین انتخاب در بین کاربران تبدیل میکند.

پادکست، نظرسنجی و ضبط جلسات برخی از ویژگیهای کلیدی زوم هستند. بااینحال، زوم برخی مشکلات امنیتی داشت که بسیاری از سازمانها را از انتخاب آن دلسرد میکرد.

ناگفته نماند که تحریم شدن کاربران ایرانی توسط زوم، استفاده از آن را برای هموطنانمان دشوار کرده بود، اما در هنگام نوشتن این مطلب، تحریمی مشاهده نشد و بدون استفاده از هیچ نرمافزار تحریم شکنی، توانستیم از آن استفاده کنیم. مشابه گوگل میت، زوم را نیز میتوان بدون دانلود نرم افزار در مرورگر خود استفاده کنید.

اسکایپ (Skype)اسکایپ

نرمافزار اسکایپ که در سال 2011 توسط مایکروسافت خریداری شد، یکی از بهترین، پراستفادهترین و قدیمیترین پلتفرمهای ارتباطی جهان است. اسکایپ قابلیتهای زیادی از جمله تماسهای صوتی و تصویری آنلاین، پیامرسان، جلسات مجازی و حتی تماس به خطوط تلفنی را به کاربران خود ارائه میدهد.

مانند گوگل میت و زوم، میتوانید از اسکایپ بهصورت آنلاین استفاده کنید و نیازی به دانلود آن نیست. تنها نیاز به یک اکانت گوگل دارید.

بیشتر بدانید: آموزش تماس تصویری با اسکایپ

مقایسه نرم افزارهای جلسات مجازی (نقاط قوت و ضعف)

بهطور معمول، افرادی که به عنوان متخصص بازاریابی محتوایی در شرکت یا سازمانی مشغول به کار میشوند با چالشهای مختلفی روبرو میشوند. با اینحال، در حالت کلی افراد با موقعیتهای مشابهی روبرو میشوند که در این مقاله نیم نگاهی به آنها خواهیم داشت.

اولین نکتهای که باید به آن دقت کنید این است که شما در قالب یک تیم مشغول به کار خواهید شد. بنابراین باید سعی کنید سایر هم تیمیها را بشناسید تا بتوانید نقاط قوت هر یک را درک کرده و تقسیم کار درستی را انجام دهید. با توجه به اینکه بازاریابی محتوایی و سئو در بیشتر موارد با یکدیگر همپوشانی دارند، یک کارشناس بازاریابی محتوایی باید در زمینه انجام فرآیندهایی مثل بک لینک برای بهبود سئو موتورهای جستوجو تسلط داشته باشد. بنابراین باید بدانید که چگونه میشود با بک لینک زدن و افزودن لینکها، رتبه سایت در گوگل را افزایش دهید و اینکار را بهطور منظم انجام دهید.

بازاریابی محتوایی چیست؟

بازاریابی محتوایی تکنیکی از بازاریابی هست که برای معرفی محصول یا خدمات برای جذب مشتری و برقراری ارتباط با بازار هدف از آن استفاده میکنیم. بنابراین محتوایی که قرار است منتشر شود باید جذاب، لذتبخش و اثرگذار باشد. به همین دلیل محتوا در قالب فیلمهای تبلیغاتی، پستهای وبلاگها، تصاویر، پادکستها و... منتشر میشوند. در تولید محتوا باید نکات زیر رو در نظر بگیرید:

محتوا باید مناسب با پرسونای مخاطب باشد و بدانید مخاطب چه کسی هست، چه جنسیتی دارد، چه سنی دارد و به چه موضوعاتی علاقهمند است.

محتوایی که تولید میکنید باید با کیفیت باشد و فراموش نکنید کیفیت مهمتر از کمیت هست.

محتوا باید متمایز و منحصر به فرد باشد.

برای مدیریت ایدههای محتوایی بهتر است از تقویم محتوایی استفاده کنید.

20 درصد زمان خود را صرف نوشتن کنیم و 80 درصد زمان رو برای تبلیغ محتوا در نظر بگیرید.

مواردی که اشاره شد، نکات ساده و ابتدایی هستند که باید در ابتدای شروع تولید محتوا در نظر بگیرید. برای آشنایی بیشتر با بازاریابی محتوایی مراجع خوبی وجود دارند که کتاب ماشین محتوا نوشته دَن نوریس و برنامه محتوایی یک ساعته نوشته میرا کُتهند دو نمونه خوب در این زمینه هستند.

یک کارشناس بازاریابی محتوایی به چه نکاتی باید دقت کند؟

دور شدن از کار سلیقهای، تحویل دادن یک محتوای دستاول و کامل به کاربران و صرفهجویی در هزینه، زمان و انرژی از جمله دلیلهای انجام تحقیق کلمات کلیدی هستند.

قبل از سرمایهگذاری روی هر کلیدواژه باید چهار سوال را از خودمان بپرسیم:

اول آنکه، آیا این کلیدواژه به کسبوکار من ارتباطی دارد؟

دوم آنکه آیا این کلیدواژه با استراتژی کاری من همخوانی دارد؟

سوم آنکه آیا کسب و کار من توانایی برطرف کردن این نیاز جستوجو شده را دارد؟

چهارم آنکه، مخاطب چه هدفی از جستوجوی این کلیدواژه داشته است؟

سه راهکار اصلی برای آغاز تحقیق کلمات کلیدی وجود دارند، خودتان را به جای کاربر بگذارید، از بخش (Searches related) کمک بگیرید و Suggestedهای گوگل را فراموش نکنید. ابزارهایی مانند (Google Trends)، (Rank Tracker)، (KWFinder)، (KWFinder)، (Keyword Planner) و گوگل شیت تحقیق کلمات کلیدی با حروف الفبا کمکحال شما در ماجرای تحقیق کلمات کلیدی هستند.

پیشنهاد میکنم از ترکیب ابزارهای الکسا،(در ژمان نگارش این مقاله الکسا هنوز کار میکرد ) کیورد تولز، KWFinder و کیورد پلنر استفاده کنید. البته این را هم بدانید که ابزارهایی مانند Moz، Semrush و Ahrefs کاربرد چندانی در ارتباط با کلمههای کلید زبان پارسی ندارند. مشخص کردن اولویت کار روی کلیدواژهها، تعداد سرچ و سختی کلمه کلیدی در تعیین میزان ارزشمندی آنها به شما کمک میکنند. نکته مهمی که نباید فراموش کنید این است که باید مشخص کنید هر کلمه کلیدی با چه صفحهای از وبسایتتان بالا بیاید.

به چه ابزارهایی نیاز دارید؟

بهطور معمول، در ایران بیشتر شرکتها و تیمهای محتوایی از ابزار ترلو برای برنامهریزیهای مدیریتی و گروهی استفاده میکنند. بنابراین باید در زمینه ساخت حساب کاربری در این نرمافزار و مدیریت فرآیندهای کاری در این نرمافزار اطلاعات کافی داشته باشید. دومین ابزاری که باید به فکر یادگیری آن باشید گوگل شیت (Google Sheets) باشید. گوگل شیت یکی از چند سرویس گوگل برای سازماندهی، تحلیل و ویرایش اطلاعات است. این برنامه امکان استفاده از نرمافزارهای مختلفی مانند اکسل (Excel) را در فضای وب فراهم میکند. البته گوگل شیت امکاناتی به گستردگی نرمافزار اکسل در مایکروسافت آفیس ندارد، اما بسیار کاربردی است. در گوگل شیت به راحتی میتوانید اطلاعات را وارد کرده و آنها را ویرایش کنید. علاوه بر این موارد، امکان تغییر فرمت و اندازه، ایجاد گزارش، استفاده از فرمولها و محاسبات، چت آنلاین، ایجاد گراف و جدول و همچنین امکان بارگذاری شیت در بلاگها وجود دارد. گوگل شیت روشی بسیار عالی جهت ذخیره و ردیابی حجم بسیار عظیمی از اطلاعات است. سومین ابزاری که باید به فکر یادگیری آن باشید گوگل میت (Google Meet) است. گوگل میت یک سرویس ارتباط تصویری است. این یکی از دو برنامه جایگزین برای گوگل هنگ اوتس است و گوگل چت است. گوگل میت از پروتکلهای اختصاصی برای کدگذاری ویدیو، صدا و دادهها استفاده میکند. این ابزار ها میتوانند در مدیریت زمان، انجام کار گروهی راهگشا باشند. هنگامی که از ابزارهای فوق استفاده کنید، مشاهده خواهید کرد که چگونه روند انجام کارها را تسریع میبخشند.

چگونه و چه شاخصهای کلیدی را محاسبه کنیم؟

خیلی وقت ها یک کمپین دیجیتال مارکتینگ رو اجرا کردهایم و در ادامه دوست داشتیم تا ببنیم آیا کمپین موفقی بوده و ما را به اهداف بازاریابی رسانده است یا خیر. در چنین شرایطی باید از شاخصهای کلیدی عملکرد (KPIs) و معیارهای مناسبی استفاده کنیم. به عبارتی باید بدونیم که چه چیزی را باید اندازهگیری کنیم و از چه چیزی عبور کنیم. از شاخصهای مهمی که باید به فکر اندازهگیری آنها باشیم به موارد زیر باید اشاره کرد:

شاخص های عملکردی که در راستای اهداف کسب و کارمان هستند. شایعتریناین شاخصها، فروش (sales) و لید (lead) هستند.

البته استارتاپهایی که در ابتدای راه مارکتینگ هستند روی شاخصهای engagement و reach متمرکز شوند که نتایج دقیقتری نسبت به شاخص lead ارایه میکند.

شاخصهای میزان پیشرفت، این شاخص بسیار است و برای گزارش میزان پیشرفت گزینه مطلوبی است. در واقع این شاخصها بازگو کننده میزان اثر گذاری تلاشهای بازاریابی هستند. مهم نیست که که این اثرگذاری چقدر بزرگ یا کوچک است، مهم این است که خودتان متوجه تغییرات به واسطه اجرای کمپین شده باشید. برای مثال ممکن است مدت زمان سپری شده توسط کاربر در سایت شما به بیش از ۳ دقیقه رسیده باشد هر چند که فرم تماسی توسط آن پر نشده باشد.

شاخصهایی که خارج از کنترل ما هستند: بهطور مثال، ممکن است بگویید در نظر داریم به رتبه اول گوگل برسیم. اینکه آیا سایت شما برای فلان کلمه کلیدی رنک اول گوگل باشد اصلا کمکی به بهبود نرخ تبدیل میکند یا خیر؟ در اینجا نرخ تبدیل بسیار مهمتر از صرف رنک اول گوگل بودن برای یک یا چند کلمه کلیدی غیر مرتبط با کسب و کارتان است.

سایر نکات مهمی که باید به آنها دقت کنید

هنگامی که به عنوان یک کارشناس بازاریابی محتوایی در سازمانی مشغول به کار میشوید باید درباره نحوه صحیح نوشتن کپشنهای تلگرام، اینستاگرام، لینکدین و سایر شبکههای اجتماعی، عنواننویسی، هشتکگذاری و غیره دانش کافی داشته باشید. در برخی از شرکتها استودیوهایی برای ضبط فایلهای چندرسانهای در نظر گرفته میشود، بنابراین باید بتوانید در صورت لزوم مقابل دوربین رفته و درباره محصولی توضیح دهید.

یکی دیگر از نکات مهمی که باید به آن دقت کنید چگونگی نوشتن ایمیلهای تبلیغاتی تاثیرگذار است که در مبحث بازاریابی ایمیلی (emailMarketing) طبقهبندی میشود.

از نکات مهم دیگری که باید به فکر یادگیری و تسلط بر آنها باشید به موارد زیر باید اشاره کرد:

بررسی پلتفرمهای تولید محتوای رقبا

بررسی پلتفرمهایی که در زمینه رپورتاژ آگهی کار میکنند.

تسلط بر ایدهپردازی و طوفان فکری

آشنایی با مبانی طراحی رابط کاربری و تجربه کاربری

چگونگی نوشتن تیترهای مناسب، مقدمهنویسی، بخش بندی ساختار مقاله، نحوه جمعبندی مقاله و ...

سامانههای مدیریت بانک اطلاعاتی (DBMS) اصلیترین مکانیزم ذخیرهسازی اطلاعات هستند و برای مقاصد مختلفی استفاده میشوند. بنابراین، تامین امنیت انبارهای داده (Data Warehouses) و بانکهای اطلاعاتی (Databases) از مهمترین وظایف کارشناسان امنیتی و مدیران بانکهای اطلاعاتی است. انبارهای داده یک مخزن مرکزی برای دادهها هستند و نوعی پایگاه داده هستند که بهطور خاص در ارتباط با پرسوجوهای سریع و تجزیهوتحلیل طراحی شدهاند. بنابراین، تمام نکاتی که در ارتباط با انبارهای داده وجود دارد در ارتباط با بانکهای اطلاعاتی نیز وجود دارد. در این مقاله، نکات مهمی که برای تامین امنیت بانکهای اطلاعاتی و انبارهای داده باید به آنها دقت کنید را بررسی خواهیم کرد تا بتوانید بانکهای اطلاعاتی یکپارچه و ایمنی را با حفظ عملکرد آنها پیادهسازی کنید.

محافظت از بانک اطلاعات به چه معنا است؟

منظور از محافظت از بانک اطلاعاتی، مجموعه اقداماتی است که سازمانها برای اطمینان از عدم دسترسی افراد غیرمجاز به اطلاعات و محافظت از بانکهای اطلاعاتی در برابر تهدیدات داخلی و خارجی انجام میدهند. تامین امنیت بانک اطلاعاتی، موارد مختلفی مثل محافظت از خود بانک اطلاعاتی، دادههای ذخیرهسازی شده در آن، سامانه مدیریت بانک اطلاعاتی و برنامههای کاربردی که قابلیت اتصال به بانکهای اطلاعاتی را دارند شامل میشوند. در چند سال گذشته، آمار نگرانکنندهای در ارتباط با نقض (Breach) اطلاعات و دسترسی غیرمجاز هکرها به اطلاعات منتشر شده است. این نقضهای دادهای به شهرت و اعتبار شرکتها خدشه وارد میکنند. بر همین اساس، کشورها، قوانین سختگیرانهای برای محافظت از اطلاعات تصویب کردهاند که شرکتها ملزم به رعایت آنها هستند. بهطور مثال، شرکتهای عضو اتحادیه اروپا ملزم به رعایت قانون و مقررات عمومی حفاظت از دادهها (GDPR) هستند و در صورت بیتوجهی به این قوانین مجبور هستند جریمههای سنگینی پرداخت کنند.

بانکهای اطلاعاتی با چه تهدیداتی روبرو هستند؟

از مهمترین تهدیدات سایبری پیرامون بانکهای اطلاعاتی باید به موارد زیر اشاره کرد:

اولین تهدیدی که پیرامون بانکهای اطلاعاتی قرار دارد، دسترسی غیرمجاز هکرها است. هکرها میتوانند مجوزهای دسترسی به بانکهای اطلاعاتی را تغییر دهند یا رکوردهای اطلاعاتی را دستکاری کنند.

دومین تهدید از جانب نرمافزارهای مخرب، اسکریپتها و بدافزارهایی است که به هکرها اجازه دسترسی غیرمجاز به سامانههای بانک اطلاعاتی را میدهند.

در شرکتهایی که مکانیزمهای امنیتی قدرتمندی برای محافظت از زیرساختها پیادهسازی نکردهاند، انجام فعالیتهای هکری باعث بروز مشکل سربار اضافی، عملکرد نادرست برنامههای مختلف و قطع دسترسی مدیر به سیستم میشود. بنابراین تهدید مهم دیگری که پیرامون بانکهای اطلاعاتی قرار دارد عدم دسترسی مدیر بانک اطلاعاتی یا افراد مرتبط با بانک اطلاعاتی است.

اگر سامانه یا سروری که بانک اطلاعاتی روی آن میزبانی شده است، آلوده به فایلهای مخربی باشد که از سیستم حذف نشدهاند، فایلهای مخرب ممکن است آسیبهای فیزیکی به سرور وارد کنند. این آسیب میتواند به معماری رید (Raid) هارددیسکها وارد شود یا باعث گرمای بیشازاندازه سامانه شود. در هر دو حالت خرابی فیزیکی دور از انتظار نیست.

تهدید دیگر پیرامون بانکهای اطلاعاتی، عامل داخلی دارد. بهطور مثال، کارمندی ممکن است در آستانه اخراج از شرکت باشد، از اینرو سعی میکند اطلاعات را دستکاری کرده یا عملکرد مکانیزمهای امنیتی را غیرفعال کند. در چنین شرایطی، بانکهای اطلاعاتی در معرض تهدیدات سایبری قرار میگیرند.

هکرها از روشهای مختلفی برای نفوذ به بانکهای اطلاعاتی و گذر از مکانیزمهای امنیتی استفاده میکنند. برای اطمینان از اینکه بانکهای اطلاعاتی امنیت نسبی داشته باشند، باید از روشها و مکانیزمهای مختلفی برای ایمنسازی آنها استفاده کنید. برای تامین امنیت بانکهای اطلاعاتی باید با مفاهیم مهم پیرامون آنها آشنا شوید.

محرمانگی در ارتباط با بانکهای اطلاعاتی

حفظ محرمانگی اطلاعات (Confidentiality) اصل مهمی است که باید به آن دقت کنید و از طریق رمزنگاری اطلاعات ذخیرهشده در بانک اطلاعاتی امکانپذیر است.

در دنیای بانکهای اطلاعاتی رمزنگاری به این صورت انجام میشود که تنها کاربران مجاز امکان خواندن دادهها را دارند و کاربران غیرمجاز قادر به مشاهده دادههای حساس نیستند. امروزه، الگوریتمهای رمزنگاری مختلفی مثل DES ،AES و Triple DES برای حفظ اصل محرمانگی در بانکهای اطلاعاتی استفاده میشوند.

یکپارچگی در ارتباط با بانکهای اطلاعاتی

یکپارچگی (Integrity) در ارتباط با بانک اطلاعاتی از طریق تنظیمات کنترلهای دسترسی کاربری (UAC) پیادهسازی میشود. بر مبنای اصل فوق، کاربران برای دسترسی به اطلاعات باید دسترسیهای مناسب داشته باشند. بهطور مثال، ممکن است به کارمندی اجازه مشاهده رکوردها و تغییر بخشهایی از اطلاعات، مثل جزئیات شماره تماس داده شود، اما کارمند دیگری دسترسیهای بیشتری مثل حذف رکوردهای اطلاعاتی داشته باشد. برای دستیابی به اصل یکپارچگی، به نکات مهم زیر دقت کنید:

پس از نصب بانک اطلاعاتی، گذرواژه پیشفرض آنرا تغییر دهید. همچنین، بررسیهای دورهای انجام دهید تا مطمئن شوید گذرواژه در خطر قرار نگرفته باشد.

آن گروه از حسابهای کاربری که استفاده نمیشوند را قفل کنید. اگر یک حساب کاربری دیگر استفاده نمیشود، آنرا حذف کنید.

خطمشیهای ویژهای برای گذرواژهها اتخاذ کنید. بهطور مثال، گذرواژه دسترسی حسابهای کاربری یا مدیریتی باید ماهانه تغییر کند.

بررسی نقشها و تنظیم دسترسیها مهم است. مطمئن شوید، کاربران تنها به مواردی دسترسی دارند که مجاز به استفاده از آنها هستند. درست است که فرآیند فوق زمانبر است، اما اگر دسترسیها بهدرستی تنظیم نشوند، افراد غیرمسئول دسترسیهای سطح بالایی به بانک اطلاعاتی خواهند داشت.

در شرکتهای کوچک تنها یک نفر مسئول مدیریت بانک اطلاعاتی است، اما در سازمانهای بزرگ چند مدیر روند نظارت بر بانک اطلاعاتی را انجام میدهند. از اینرو، در چنین محیطهایی باید وظایف میان مدیران بانک اطلاعاتی تقسیم شوند.

دسترسیپذیری در ارتباط با بانک اطلاعاتی

در یک محیط کارآمد، عملکرد بانک اطلاعاتی نباید متوقف شود و نرخ دسترسپذیری (Availability) در حد قابلقبول باشد. برای آنکه نرخ دسترسپذیری در سطح مطلوبی قرار داشته باشد، پیشنهاد میشود اقدامات زیر را انجام دهید:

محدود کردن میزان فضای ذخیرهسازی برای کاربران در بانک اطلاعاتی.

اعمال محدودیت در تعداد نشستهای (Sessions) موازی قابل اجرا برای هر کاربر بانک اطلاعاتی.

تهیه نسخه پشتیبان از دادهها در بازههای زمانی مختلف در راستای طرح بازیابی پس از فاجعه.

پیادهسازی مکانیزمهای امنیتی در بانک اطلاعاتی برای مقابله با آسیبهای امنیتی.

استفاده از بانکهای اطلاعاتی خوشهای که دسترسیپذیری را بهبود میبخشند.

کنترل دسترسی و رمزنگاری

کنترل دسترسی یکی از اصول مهم در ارتباط با ایمنسازی بانکهای اطلاعاتی است. در کنترل دسترسی، هر دادهای که از/به بانک اطلاعاتی وارد/خارج میشود، رمزنگاری شده و غیرقابل خواندن میشود؛ مگر اینکه سرور بانک اطلاعاتی در شبکهای امن قرار گرفته باشد و با شبکههای خارجی هیچ ارتباطی نداشته باشد و تعداد کمی از کاربران شناخته به آن دسترسی داشته باشند. در شرایطی که برخی سازمانها با این موضوع موافق نیستند و این مدل رمزنگاری را سختگیری بیشازاندازه میدانند، اما یکی از اصلیترین گامهایی است که برای افزایش امنیت پایگاه داده باید برداشته شود.

احراز هویت

احراز هویت (Authentication) یکی دیگر از اقدامات مهمی است که برای تامین امنیت بانک اطلاعاتی باید از آن استفاده شود. در فرآیند احراز هویت، درخواست یا محاوره ارسالی توسط کاربران بررسی میشود. مدیران بانک اطلاعاتی میتوانند از روشهای مختلف برای پیادهسازی احراز هویت استفاده کنند. یکی از این روشها احراز هویت چندعاملی (Multi-Factor) است. این فرآیند بر احراز هویت یک کاربر خاص و نحوه ورود او به سامانه متمرکز است. اگر از مکانیزم احراز هویت برای تعیین هویت کاربر در هنگام ورود به بانک اطلاعاتی استفاده نشود، هکرها میتوانند از آسیبپذیریها برای ورود به شبکه سازمان استفاده کنند و در ادامه از سد مکانیزمهای امنیتی عبور کنند و به بانکهای اطلاعاتی دسترسی پیدا کنند. البته، برای اعطای دسترسی و احراز هویت درست کاربر، میتوان از روشهایی مثل احراز هویت دو مرحلهای (Two-Factor) و احراز هویت از طریق نام کاربری و گذرواژه استفاده کرد.

صدور مجوز

صدور مجوز (Authorization) یکی دیگر از اقدامات مهمی است که باید به آن دقت کنید. این لایه امنیتی مشخص میکند یک کاربر شناختهشده برای سیستم به چه بخشهایی از بانک اطلاعاتی دسترسی داشته باشد. بهطور مثال، میتوان محدودیتهایی برای یک کاربر مشخص کرد و دسترسی او را تنها به یک نمای کلی از سیستم محدود کرد. صدور مجوز به مدیران بانک اطلاعاتی کمک میکند به هر کاربر تنها مجوزهایی که برای انجام کارها نیاز دارد تخصیص داده شود. با استفاده از فرآیند صدور مجوز هیچ فرد غیرمجازی نمیتواند به بخشهای مهم بانک اطلاعات دسترسی داشته باشد یا اطلاعات آن بخشها را مشاهده کند. میتوان سطح مجوز اختصاص داده شده به یک کاربر خاص را برای یک سازمان یا برنامه خاص، پیکربندی یا سفارشیسازی کرد.

محافظت از دادههای در حالت سکون

پس از اشتراکگذاری یا در دسترس قرار گرفتن دادهها توسط کاربر، این دادهها در بانکهای اطلاعاتی مستقر در سرور باقی میمانند. مدیران شبکه از اصطلاح «دادههای در حالت سکون» (Data At Rest) برای توصیف این مدل از دادهها استفاده میکنند. دادههایی که قرار است برای مدت زمان طولانی دستنخورده باقی بمانند. از اینرو، مهم است تا از الگوریتمهای رمزنگاری برای این دادهها استفاده شود. متاسفانه، برخی از شرکتها نسبت به این موضوع مهم سهلانگار هستند.

ممیزی و حسابرسی بانک اطلاعاتی

در صنعت امنیت سایبری اصل مهمی وجود دارد که میگوید امنیت یک مفهوم نسبی است و اگر سطح امنیت زیرساختها در وضعیت 99 درصد قرار داشته باشد، همان 1 درصد غیرایمن باید یک تهدید جدی در نظر گرفته شود. از اینرو، مدیران بانک اطلاعاتی از ممیزی (Auditing) و حسابرسی استفاده میکنند. ممیزی کمک میکند اطلاعات دقیقی در مورد بانک اطلاعاتی کسب کنیم. بهطور مثال، بررسی گزارشهای ثبتشده توسط بانک اطلاعاتی کمک میکند هرگونه نشانه مشکوکی که ممکن است به یک تهدید بالقوه تبدیل شود را شناسایی کنیم. مدیران بانک اطلاعاتی باید گزارشگیریهای ممیزی را مطالعه کنند و اطمینان حاصل کنند که سوابق همه تراکنشهای انجام شده روی بانکهای اطلاعاتی ثبت میشوند.

مفهوم بازیابی در امنیت بانک اطلاعاتی

بازیابی (Recovery) را نمیتوان بهعنوان یک اصل امنیتی در نظر گرفت، اما نقش مهمی در پایداری و تداوم فعالیتهای تجاری دارد. تهیه نسخههای پشتیبان از دادههایی که در بانک اطلاعاتی ذخیره میشوند ضروری است، زیرا اگر یک حمله هکری با موفقیت انجام شود، سیستم یا اطلاعات بهطور کامل از بین میروند. همچنین، باید اطمینان حاصل شود فایلهای پشتیبانی رمزنگاری شدهاند و حداقل دو نسخه از آنها در مکانهای مختلف موجود هستند.

برای ایمنسازی بانکهای اطلاعاتی چه ابزارهایی در دسترس هستند؟

هکرها میتوانند از روشهای مختلفی برای دسترسی غیرمجاز به اطلاعات مشتریان یک سازمان استفاده کنند. بهطور مثال، در چند سال گذشته، شرکتهای مهمی مثل یاهو، Slack، و Equifax با مشکل نقض دادهای روبرو شدند. همین مسئله باعث شد تا تقاضا برای نرمافزارهای امنیت سایبری و آزمایش برنامههای وبمحور افزایش پیدا کند. این ابزارها با هدف محافظت از دادههایی طراحی شدهاند که افراد با کسبوکارهای آنلاین بهاشتراک میگذارند. از ابزارهای مهمی که برای تامین امنیت بانکهای اطلاعاتی در دسترس قرار دارند باید به MSSQLMask، IBM Guardium، Scuba، Hexatier، Always Encrypted، AppDetectivePro، Gemalto SafeNet ProtectDB، Zenmap، BSQL Hacker، Imperva SecureSphere، SQLRecon، Mentis Suite، OScanner و DB Defence اشاره کرد.

بانکهای اطلاعاتی با چه مشکلات امنیتی روبرو هستند؟

بانکهای اطلاعاتی با آسیبپذیریهای مختلفی روبرو هستند. از اینرو، مدیران بانکهای اطلاعاتی باید در مورد این آسیبپذیریها شناخت کافی داشته باشند. در ادامه به چند مورد از این آسیبپذیریهای مهم اشاره میکنیم.

عدم انجام آزمایش امنیت قبل از مرحله استقرار

یکی از دلایل مهمی که باعث میشود هکرها در زمان کوتاهی موفق شوند بانکهای اطلاعاتی را هک کنند، عدم توجه به مرحله استقرار (Deployment) در فرآیند توسعه است. با وجود اینکه آزمایش کارکرد (Functional Testing) برای کسب اطمینان از عملکرد نهایی انجام میشود، اما در صورت انجام عمل غیرمجاز توسط بانک اطلاعاتی، این نوع از آزمایش اطلاعات خاصی ارائه نمیکند. بنابراین، قبل از استقرار، باید آزمایشهای مختلفی روی وبسایت انجام شود تا آسیبپذیریها شناسایی شوند.

رمزنگاری ضعیف و درآهم آمیختگی دادهها

برخی تیمهای توسعه و کارشناسان فعال در حوزه طراحی برنامههای کاربردی و وبمحور، بانک اطلاعاتی را بخشی از بکاند (BackEnd) در نظر میگیرند و بیشتر روی تهدیداتی که از جانب اینترنت متوجه بانکهای اطلاعاتی است متمرکز میشوند؛ این دیدگاه مشکل اساسی دارد. پروتکلها و رابطهای مختلفی در ارتباط با بانکهای اطلاعاتی وجود دارند که در صورت وجود ضعف امنیتی، هکرها میتوانند از آنها سوءاستفاده کنند. برای پیشگیری از بروز چنین شرایط بغرنجی، باید از پلتفرمهای ارتباطی رمزنگاریشده مثل SSL و TLS استفاده کرد.

سرقت نسخههای پشتیبان بانکهای اطلاعاتی

در حالت کلی، دو تهدید جدی پیرامون بانکهای اطلاعاتی قرار دارند که امنیت بانکهای اطلاعاتی را با چالش جدی روبرو میکنند. این تهدیدها ماهیت خارجی و داخلی دارند. در بیشتر موارد، یک شرکت با تهدیدهای داخلی مختلفی روبرو است که تعداد آنها بیشتر از تهدیدهای خارجی است. ابزارهای مختلفی برای محافظت از بانکهای اطلاعاتی در برابر تهدیدات خارجی وجود دارد، اما در ارتباط با تهدیدات داخلی باید روی تیزهوشی و نظارت مستمر بر عملکرد کارمندان متمرکز شوید. اگر کارمندان مسئولیتپذیری دارید و از نرمافزارهای امنیتی قدرتمندی استفاده میکنید، بازهم نمیتوانید بهطور قطعی و صددرصدی از وفاداری کارمندان اطمینان حاصل کنید. هر شخصی که امکان دسترسی به دادههای حساس را دارد، میتواند اطلاعات را سرقت کند و در جهت منافع خود، آنها را به رقبا بفروشد. برای افزایش امنیت بانکهای اطلاعاتی و رفع مشکلات اینچنینی، راهحلهایی مثل رمزنگاری آرشیوها، پیادهسازی استانداردهای امنیتی سفتوسخت برای دسترسی به فایلهای بانکهای اطلاعاتی و اعمال جریمه در صورت تخطی از قوانین در دستور کار قرار گیرد.

ضعف در طراحی بانکهای اطلاعاتی

آمارها نشان میدهند در بیشتر موارد، طراحی ضعیف عامل هک بانکهای اطلاعاتی است. بهطورکلی، هکرها میتوانند اطلاعات کاربری و اعتبارات مربوطه را بشکنند و سیستم را مجبور به اجرای کدهای مدنظر خود کنند. انجام اینکار پیچیده است، اما غیرممکن نیست. در واقع، هکرها از طریق ضعفهای پایه در طراحی به بانکهای اطلاعاتی دسترسی پیدا میکنند. برای حل این مشکل، میتوان با آزمایش امنیت بانک اطلاعاتی، دادهها را از دسترسی شخص ثالث حفظ کرد و امنیت را افزایش داد. همچنین، هر چه بانک اطلاعاتی سادهتر طراحی شود، احتمال شناسایی مشکلات راحتتر میشود.

زیرساخت پیچیده و ضعیف بانک اطلاعاتی

بهطور کلی، هکرها بر مبنای یک برنامه چند مرحلهای به بانکهای اطلاعاتی حمله میکنند و سعی میکنند ضعفی در زیرساخت بانک اطلاعاتی شناسایی کنند و از آن طریق سطح دسترسیها را ارتقاء دهند تا در نهایت مجوز مدیریتی دریافت کنند و قادر به انجام هر کاری باشند. دقت کنید، نرمافزارهای امنیت نمیتوانند بهطور کامل قابلیت محافظت از سیستم و شناسایی چنین دستکاریهایی را ارائه کنند، بنابراین بخشی از وظایف مدیر بانک اطلاعاتی بررسی گزارشها و بررسی موارد مشکوکی است که در فایلهای گزارش (Log) ثبت میشوند. همانگونه که اشاره شد، بهتر است زیرساخت کلی بانک اطلاعاتی پیچیدگی زیادی نداشته باشد، زیرا مانع از آن میشود تا ضعفها شناسایی شوند و متاسفانه ضعفها یا نادیده گرفته شده یا فراموش میشوند.

دسترسی بدون محدودیت کاربران اجرایی

تقسیم وظایف میان کاربران اجرایی این اطمینان را میدهد که تنها افراد مسئول دسترسی بدون محدویت خواهند داشت. با استفاده از این رویکرد، سرقت دادهها توسط افرادی که در فرآیند مدیریت بانک اطلاعاتی مشارکت ندارند دشوار خواهد بود. البته اگر امکان محدود کردن تعداد حسابهای کاربری مدیریتی وجود داشته باشد، شرایط بهتر میشود، زیرا شانس هکرها برای نفوذ به بانکهای اطلاعاتی را سختتر میکند. بنابراین، اگر قصد پیادهسازی یا مدیریت بانکهای اطلاعاتی در امور مالی را دارید به این نکته دقت کنید.

ناسازگاری

یکی دیگر از مواردی که امنیت بانک اطلاعاتی را متزلزل میکند، وجود ناسازگاری است. راهکار برونرفت از این مشکل، انجام آزمایشهای دورهای وبسایتها و برنامههای کاربردی است که قابلیت دسترسی به بانک اطلاعاتی را دارند. رویکرد فوق، ناسازگاری را کمتر میکند. در این حالت، اگر مغایرتی در سیستم شناسایی شد باید در کوتاهترین زمان برطرف شود.

برگرفته از سایت مجله

شرکت پیشران صنعت ویرا با اساس نامه اتوماسیون صنعتی و کنترل ابزار دقیق و ساخت تابلوهای برق فشار قوی و ضعیف از سال 92 تاسیس گشت و ازهمان ابتدا در حوزه کاربرد ابزار دقیق در bms و سپس تولید و ساخت آنها قدم نهاد و در ادامه مسیر توانست با اتکا به تجربیات چندین ساله و استخدام نیروهای متخصص برق عملا جزو شرکتهایی باشد که محصولات قابل اتکایی با عناوین مانیتورینگ شرایط محیطی اتاق سرور -کنترلرهای دمای دیتا سنتر -دیتالاگرهای سردخانه و انبار -هشدار دهنده های دمای یخچال و فریزر و شمارشگرهای نمایشگاهی و فروشگاهی و تابلوهای برق متنوع با کاربردهای مختلف روانه بازار نماید در حال حاضر سیستمهای کنترل دما و رطوبت اتاق سرور این شرکت تنها سیستم مبتنی بر سخت افزار صنعتی plc-hmi در ایران است.