ساندرایو؛ استارتآپی کوچک با ایدهای بزرگ

سال ۲۰۱۵ بود. «وینس آلن» به گاراژی که با همآپارتمانیهایش در حومه سیدنی شریک بود رفت و پروژهای را استارت زد که بعدها، صنعت انرژیهای خورشیدی را دگرگون کرد. آن زمان دانشجوی دکترای دانشگاه «نیو ساوت ولز» استرالیا بود. او برای ارزانتر شدن پنلهای خورشیدی، یک ایده داشت: میخواست نقره را که فلزی گرانقیمت بود و معمولا در پنلها به کار میرفت، با مس که هم ارزانتر بود و هم به وفور یافت میشد جایگزین کند. بسیاری از آزمایشگاهها و غولهای این عرصه، از مدتها قبل در تلاش برای حذف نقره بودند اما موفق نشده بودند ادامه مطلب

چگونه مانع هک دوربین مداربسته شویم؟

اکنون که تا حدودی درباره روش هک و نحوه تشخیص هک دوربین اطلاعاتی بهدست آوردیم؛ زمان آن فرارسیده تا نکاتی که کمک میکنند از دوربین مداربسته در برابر هکرها محافظت کنیم را بررسی کنیم. پیکربندی صحیح دوربینها، استفاده از گذرواژههای قدرتمند و دقت کافی نسبت به ایمیلهای دریافتی برای حفاظت از اطلاعات خصوصی، از جمله راهحلهایی هستند که از هک دوربینهای مداربسته جلوگیری میکنند. با اینحال، نکات دیگری نیز وجود دارند که باید به آنها دقت کنید. در این حالت، حتا اگر هکری موفق به هک دوربین شود، شانس دستیابی به دادههای حساس را پیدا نمیکند.

از شبکه متفاوتی استفاده کنید. توصیه میشود دوربینهای امنیتی را در یک شبکه و دادهها را در شبکه دیگری قرار دهید. با توجه به مصرف زیاد پهنای باند توسط دوربینهای امنیتی، انجام این کار افت سرعت شبکه را بههمراه دارد. با اینحال، ایزوله کردن دوربین در یک شبکه اختصاصی مانع از آن میشود که در صورت هک شدن، هکرها به شبکه اصلی سازمان متصل شوند. در این حالت اگر هکری به دوربینها دسترسی پیدا کند، دسترسی او محدود به دوربینها خواهد بود و دادههای حساس را شامل نمیشود. در این شرایط میتوان دستگاه نظارت تصویری را به شبکه کاربر متصل کرد تا امکان مشاهده فیلمها از راه دور وجود داشته باشد. در این حالت فقط یک نقطه برای اتصال سیستم نظارت تصویری به شبکه و نه چند نقطه برای هر دوربین وجود دارد. بنابراین یک نقطه را میتوانید بهطور کامل کنترل و از آن محافظت کنید تا آسیبپذیریهای امنیتی، کل شبکه را تهدید نکنند.

بهتر است از شبکه خصوصی مجازی استفاده کنید تا امنیت زیرساخت دوچندان شود. اگر کاربری به شکل منظم از راه دور به دوربینهای امنیتی و فیلمهای آنها دسترسی دارد، استفاده از شبکه خصوصی مجازی ضروری است. در این روش، هر زمان یک دسترسی از راه دور انجام شود، یک مسیر ایمن میان دستگاه و شبکه داخلی سازمان برقرار میشود.

درست است که بهکارگیری دیوارآتش یک سطح حفاظتی مضاعف را بهوجود میآورد، اما این راهکار قابلیت مخفی کردن مسیر ساخته شده در هنگام دسترسی به شبکه داخلی از یک دستگاه راه دور را ندارد. شبکه خصوصی مجازی، دستگاه را از طریق یک اتصال رمزنگاری شده به شبکه متصل میکند که باعث بهبود سطح امنیت زیرساخت میشود. بنابراین بهتر است همراه با دیوارآتش از مکانیزمهای دیگری مثل سامانه تشخیص نفوذ استفاده کنید تا هر اتفاق مشکوکی بهسرعت شناسایی شود.

از راهحلهای ابرمحور غافل نشوید. اگر نمیتوانید برای دوربینهای امنیتی یک شبکه خصوصی را پیادهسازی کنید، بهترین جایگزین در این زمینه ابر است. بهطور معمول، شرکتها دوربینهایی تولید میکنند که از سرویسهای خود شرکت سازنده و یک روش دسترسی ابری پشتیبانی میکنند. در این حالت، کنترل دستگاهها و فیلمهایشان روی سرورهایی با سطح نظارت و امنیت بالا که فقط کاربر اصلی قابلیت دسترسی به آنها از طریق سرویسهای ابری را دارد، فراهم میشود. بنابراین به جای میزبانی مستقیم این دستگاهها در شبکه اصلی یا به روشی که امکان نفوذ به آنها وجود داشته باشد، پیشنهاد میکنیم دستگاهها روی سروری خارج از شبکه سازمان میزبانی شوند. در این حالت، اگر فردی به هر شکلی بتواند دوربینها را هک کند، با یک شبکه امن و ایزوله روبرو میشود. علاوه بر این، در چنین شرایطی بهراحتی میتوانید هک انجام شده را شناسایی کنید و مانع دسترسی هکرها شوید.

فوروارد کردن پورت. یکی از روشهای رایج نزد سرپرستان شبکه است. در روش فوق، دیوارآتش همواره و به صورت مستمر به فعالیت ادامه میدهد. در این حالت، هر زمان که از راه دور به یک دوربین مداربسته متصل شوید یک پورت از طریق دیوارآتش به شبکه باز میشود. در چنین حالتی فقط یک گذرواژه از این پورت باز، حفاظت میکند. اگرچه اجرای این روش پیچدگی زیادی ندارد، اما امنیت آن نسبت به سایر روشها کمتر است.

تنها گذرواژه است که میماند! گذرواژهها مانع عبور هکرها از در و ورودشان به دیوارآتش میشوند. اگر گذرواژه ضعیف باشد یا از گذرواژه پیشفرض شرکت سازنده استفاده کنید، هکرها بهراحتی آنرا تشخیص میدهند و از در عبور میکنند. در سویی دیگر، هکرها به راحتی میتوانند باز بودن در را تشخیص داده و گذرواژههای مختلف را آزمایش کنند تا گذرواژه اصلی را پیدا کنند. اگر امکان استفاده از شبکه خصوصی مجازی وجود ندارد و ارایهدهنده دوربینهای امنیتی قابلیت دسترسی به سرویسهای ابری را فراهم نمیکند، راهکار فوروارد کردن پورت بهترین گزینه است. البته برای پیشگیری از هک گذرواژه دوربین مداربسته بهتر است از گذرواژههای پیچیده و ترکیبی استفاده کنید.

فارغ از روشی که استفاده میکنید، ساخت گذرواژه قوی و ایمن کمک میکند سطح امنیت دستگاه را افزایش دهید. ساخت گذرواژههای قدرتمند نقش مهمی در پیشگیری از دسترسی هکرها به تجهیزات و شبکه دارد، زیرا در این حالت امکان هک گذرواژه دوربین مداربسته به راحتی وجود ندارد. یک کلمه عبور قدرتمند باید چهار ویژگی کلیدی داشته باشد. اول آنکه به وسیله کاربر تنظیم شده و متفاوت از گذرواژه پیشفرض کارخانه باشد، هیچگونه وجه تشابهی با گذرواژه سایر دستگاهها یا حسابهای کاربری نداشته باشد، به راحتی قابل حدس نباشد و مداوم تغییر کند.

جدیدترین بهروزرسانیها را نصب کنید. بهطور معمول، شرکتها با نصب وصلههای امنیتی، آسیبپذیریهای موجود در دستگاهها را برطرف میکنند. امنسازی منظم و مداوم دستگاهها به حفظ امنیت آنها کمک میکند. بنابراین هکرها بهراحتی موفق نخواهند شد با سوءاستفاده از آسیبپذیریهای امنیتی به دوربینها نفوذ کنند.

کلام آخر

درست است که نصب دوربینهای امنیتی افزایش امنیت در محیط را به ارمغان میآورند، اما در صورت عدم توجه به ملاحظات امنیتی، هکرها میتوانند آنها را هک کرده و به عکسها، ویدیوها و سایر اطلاعات محرمانه شما دست پیدا کنند. بنابراین باید به اقدامات امنیتی شرح داده شده در این مقاله دقت کنید. با رعایت نکاتی که در این مقاله به آنها اشاره کردیم، مانع دسترسی هکرها به این تجهیزات امنیتی و افشای اطلاعات حساس شخصی یا سازمانی میشوید.

برگرفته ازسایت شبکه

دوربین مداربسته چگونه هک میشود؟

برای آنکه بتوانید از شبکه نظارت تصویری سازمان به بهترین شکل محافظت کنید، باید اطلاعاتی هرچند مختصر در ارتباط با نحوه هک دوربینهای مداربسته داشته باشید. نفوذ به یک دستگاه و دسترسی به عمیقترین سطح دادهها در شبکه، در یک مرحله انجام نمیشود. بنابراین هک تجهیزات و استخراج دادهها بر مبنای یک برنامه چند مرحلهای انجام میشود. هک دوربینهای مداربسته بر مبنای مراحل زیر انجام میشود:

گام اول، پیدا کردن دستگاه و دسترسی به آن است. البته این مرحله ممکن است دسترسی آنی به شبکه در اختیار هکر قرار ندهد و هکر فقط به اطلاعات موجود روی آن دوربین یا دستگاه خاص دسترسی پیدا میکند. با اینحال، ممکن است هکر ایمیل یا کلمه عبور مورد استفاده برای دسترسی به دوربین را بهدست آورد.

گام دوم، هکر از اطلاعات جمعآوری شده به منظور افزایش سطح دسترسیهای خود استفاده میکند. هکرها در این مرحله میتوانند ایمیلی با یک ضمیمه آلوده برای شخص یا سازمانی ارسال کنند تا به محض باز شدن آن فایل توسط کاربر به کامپیوتر او دسترسی پیدا کنند. در صورت موفقیتآمیز بودن حمله، هکر به تمامی اطلاعات کامپیوتر کاربر دسترسی پیدا میکند و ممکن است اقدام به سرقت یا تخریب دادهها کند. حتا ممکن است در نمونههای پیشرفتهتر، یک کیلاگر روی سیستم کاربر نصب کند تا تمام حروف تایپ شده روی صفحهکلید را ضبط کرده و به راحتی گذرواژهها و اطلاعات حساس را سرقت کند.

گام سوم، دسترسی مستقیم به شبکه از طریق یکی از دستگاههای متصل به آن است. هر چند بیشتر تجهیزات امنیتی نباید دسترسی مستقیم به شبکه داشته باشند و باید در پشت یک دیوارآتش قرار گیرند، اما دوربینهایی که امکان اتصال از راه دور به آنها برای مشاهده تصویر زنده وجود دارد، دسترسی مستقیم دارند. بهبیان دقیقتر، اگر روشهای دسترسی به خوبی ایمنسازی نشوند، هکرها از این تجهیزات برای نفوذ به شبکه استفاده میکنند.

چگونه متوجه شویم که یک دوربین مداربسته هک شده است؟

دوربینهای مداربسته به روشهای مختلف هک میشوند. عدم تنظیم گذرواژه قدرتمند، عدم وصله آسیبپذیریها، عدم بهروزرسانی و استفاده نکردن از مکانیزمهای امنیتی از جمله مواردی هستند که دوربین مداربسته را در معرض هک قرار میدهند. با اینحال، روشهایی وجود دارند که در تشخیص هک شدن دوربین مداربسته کمک میکنند. مهمترین روشهایی که میتوان به آنها اشاره کرد،

عبارتند از:

چراغ الئیدی دوربین را همواره بررسی کنید. روشن بودن چراغهای دوربین بدون اینکه شما آنها را روشن کرده باشید یا برعکس و همچنین چشمک زدن مداوم چراغهای آن ممکن است به معنای دسترسی فردی دیگر به دوربین مداربسته باشد.

به ترافیک مصرفی توسط دوربین دقت کنید. در صورت افزایش ناگهانی ترافیک مصرفی و تغییر رویه مصرف، ممکن است دوربین توسط اشخاص دیگری هک شده باشد.

به صداهای غیرمتعارفی که از دوربین خارج میشود، توجه کنید. درست است که فرایند تشخیص هک دوربین کار سادهای نیست، اما مشاهده برخی نشانههای غیرمعمول مثل صداهای عجیب آن میتواند به معنای هک دوربین باشد.

در بازههای زمانی مختلف تنظیمات دوربین را بررسی کنید. اگر تنظیمات دوربین با آنچه پیکربندی کردهاید مغایرت دارد، تردید نکنید که دوربین هک و توسط شخص دیگری دستکاری شده است.

سوئیچ شبکه دستگاهی است که گرهها و تجهیزات شبکه را بر مبنای رویکرد راهگزینی (Switching) به یکدیگر متصل میکند. سوئیچ فریمهای دریافتی از گرهها را دریافت و پردازش کرده و مناسبترین مسیر را برای ارسال بستهها به مقصد انتخاب میکند. به بیان دقیقتر، سوئیچها برای اتصال چند دستگاه عضو یک شبکه استفاده میشوند. بهطور مثال، اتصال کامپیوترها، چاپگرها، تینکلاینتها، دوربینهای شبکه و سرورها به هم و ساخت شبکهای که منابع را به شکل اشتراکی استفاده میکنند تنها بر پایه بهکارگیری سوییچها انجام میشود. سوئیچ نقش کنترلر شبکه را دارد و اجازه تبادل اطلاعات و ارتباط میان دستگاهها را میدهد. سوئیچ در شبکههای محلی سازمانی یکی از ملزومات مهم است که اجازه میدهد کلاینتهای تحت شبکه از طریق رویکرد راهگزینی بسته (packet switching) به یکدیگر متصل شده و به تبادل دادهها بپردازند. سوئیچهای شبکه در لایه 2 یا 3 کار میکنند و برای انتقال اطلاعات از مکآدرس دستگاهها یا آدرسهای آیپی استفاده میکنند. بهطور معمول سوییچهای لایه 3 قیمت بیشتری نسبت به سوییچها لایه 2 دارند، زیرا عملکردی شبیه به روترها دارند و قادر به مسیریابی هوشمند مبتنی بر آدرس آیپی هستند. امروزه برندهای مختلفی در زمینه ساخت سوییچها مشغول به فعالیت هستند، اما این شرکت سیسکو است که حرف اول را میزند و هنگامی که قرار باشد از میان گزینههای موجود یکی انتخاب شوند، سیسکو انتخاب اول شرکتها است.

طراح و معمار بزرگ شبکههای ارتباطی

سیسکو (Cisco) سرنام Computer Information System Company در سال 1984 میلادی تاسیس شد. سیسکو به دلیل ساخت تجهیزات زیربنایی شبکه و مدارک معتبر بینالمللی شبکه شهرت جهانی دارند. سیسکو محصولات و خدمات فناوری اطلاعات خود را در 6 گروه اصلی شبکه (تجهیزات اترنت، فیبر نوری، بیسیم، سیار و ابرمحور)، امنیت، ارتباطات درون سازمانی (تجهیزات VoIP برای کسبوکارهای بزرگ و کوچک)، تجهیزات مخصوص مراکز داده، اینترنت اشیا و رایانش ابری ارایه میکند. یکی از محصولات پرفروش این شرکت سوییچهای سیسکو هستند. سیسکو موفق شده در زمینه ساخت سوئیچهای شبکه و پشتیبانی از آنها به یکهتاز این میدان تبدیل شود، زیرا برای همه طیفها و شرکتها سوییچهای مختلفی را روانه بازار کرده است. با توجه به نوع و گستردگی شبکهای که سازمانها از آن استفاده میکنند، این امکان وجود دارد که از سوییچهای مدیریتی یا غیرمدیریتی سیسکو استفاده کرد. سوئیچهای سیسکو همانند سوییچهای سایر شرکتها به سه گروه غیرمدیریتی، مدیریتی و هوشمند تقسیم میشوند. بهطور کلی سوئیچهای سیسکو را میتوان به عنوان سوییچ مرکزی (Core)، توزیعی (Distribution) و دسترسی (Access) استفاده کرد.

انواع سوئیچهای سیسکو

همانگونه که اشاره شد، سوئیچهای سیسکو برای کاربردهای مختلفی طراحی شدهاند. بهطور مثال، سوئیچهای کاتالیست برای شبکههای محلی و سوییچهای نکسوس (Nexus) برای مراکز داده طراحی شدهاند. سوئیچهای سری کاتالیست (Catalyst) در مقایسه با محصولات رقبا به دلیل قابلیتهای جدید، عملکرد بهتر، انعطافپذیری زیاد و قیمت کمتر مورد توجه شرکتهای داخلی قرار دارند. سوئیچهای سیسکو با ویژگیهایی چون عملکرد عالی، امنیت کم نظیر، دسترسپذیری و گسترشپذیری جایگاه خاصی نزد شرکتها دارند. در حالت کلی، سوییچهای این شرکت به دو گروه زیر تقسیم میشوند:

سوئیچ با پیکربندی ثابت: سوییچهای ثابت (Fixed) برعکس سوئیچهای ماژولار که در ادامه با آنها آشنا میشویم تنظیمات و تعداد درگاههای ثابت و مشخصی دارند و امکان ارتقاء ندارند. با اینحال، برگ برنده این سوییچها، مقرون به صرفه بودن آنها است. سوییچهای ثابت با داشتن تعداد پورت مثل 8، 16، 24 و غیره قابل استفاده در شبکههایی با ابعاد مختلف هستند. از سوئیچهای ثابت مطرح سیسکو باید به سری Cisco Catalyst 2960، Cisco Catalyst 2960-S، Cisco Catalyst 3560، Cisco Catalyst 3560-E، Cisco Catalyst 3560-X، Cisco Catalyst 3750، Cisco Catalyst 3750-E، Cisco Catalyst 3750-X ، Cisco Catalyst 4900 و Cisco Catalyst 2975 اشاره کرد.

سوئیچهای ماژولار: این گروه از سوییچها قابلیت اضافه کردن ماژولهای توسعه را دارند تا بر مبنای نیاز بتوان تغییرات لازم را اعمال کرده و شبکه را توسعه داد. ماژولهای توسعه، کاربرد مشخصی دارند و مواردی مثل دیوارآتش، افزون پورت فیبر نوری و موارد این چنینی را ارایه میکنند. این سوئیچها انعطافپذیری بیشتری دارند، اما قیمت بیشتری نسبت به سوییچهای ثابت دارند. این سوییچها بیشتر در شبکههای سازمانی، مراکز داده و موسسات بزرگ استفاده میشوند. سوئیچهای ماژولار کاتالیست و نکسوس به واسطه عملکرد زیاد، گسترشپذیری، انعطافپذیری در پیکربندی و توسعهپذیری زیاد مورد توجه سازمانها قرار دارند. از سوییچهای ماژولار سیسکو باید به سری Cisco Catalyst 4500 ،Cisco Catalyst 6500 و Cisco Nexus 7000 اشاره کرد.

سوئیچهای غیرمدیریتی

هنگامی که قصد دارید به سراغ خرید سوییچهای سیسکو بروید، ابتدا باید نیازهای کاری خود را مشخص کنید. اصلیترین تفاوت میان سوییچهای مدیریتی و غیر مدیریتی در سطح کنترلی که روی تنظیمات به آن نیاز دارید مستتر است. بهطور مثال، سوئیچهای غیرمدیریتی به شکل یک محصول آماده طراحی شدهاند. بهطوری که مصرفکننده باید سوییچ را به برق و روتر متصل کند تا آماده استفاده شوند. بهطوری که نیاز به انجام کار خاصی نیست و تنظیماتی برای پیکربندی سوییچ وجود ندارد. این سوییچها بیشتر برای شبکههای کوچک که گسترشپذیر نیستند مناسب است. از سوئیچهای غیرمدیریتی سیسکو در این زمینه باید به سوئیچ SG112-24 Compact 24-Port Gigabit اشاره کرد که انرژی کمی مصرف میکند و قابلیت نصب در رک را دارد. این سوئیچ 24 پورتی سیسکو همانند سایر سوئیچهای غیرمدیریتی سری 110 سیسکو در زمینه استریمهای ویدیویی پهنای باند خوبی در اختیار مصرفکنندگان قرار میدهد.

سوئیچهای مدیریتی

سوئیچهای مدیریتی به سرپرستان شبکه اجازه میدهند تنظیمات را مطابق با نیاز کاری پیکربندی کنند تا بهترین عملکرد را به دست آورند. سوئیچهای مدیریتی از ملزومات جداییناپذیر شبکههای بزرگ و گسترشپذیر هستند. سوئیچهای مدیریتی به سرپرستان شبکه اجازه میدهند کنترل دقیقی روی پورتها داشته باشند، VLANها را مطابق با نیاز کاری پیادهسازی کنند و تنظیمات و خطمشیهای امنیتی را به بهترین شکل اعمال کنند. در این حالت سرپرستان شبکه میتوانند روی نحوه انتقال داده روی شبکه و تشخیص این موضوع که چه کلاینتی چه اطلاعاتی را ارسال یا دریافت کرده نظارت کنند. از سوئیچهای مدیریتی خوب سیسکو باید به مدل 24 پورت SG300-10MPP-K9-NA و 28 پورتی SG350-28-K9-NA اشاره کرد.

سوئیچهای صنعتی

سوییچهای صنعتی سیسکو در گروه سوییچهای ماژولار قرار میگیرند و برای کاربردهای صنعتی و محیطهایی که سخت هستند و باید از تجهیزاتی با کیفیت بالا در آنها استفاده شود طراحی شدهاند. از مزایای شاخص این سوییچها باید به طول عمر بالا، امنیت و کم بودن هزینههای عملیاتی اشاره کرد. از سوئیچهای صنعتی خوب سیسکو باید به سری Cisco IE 1000 ، Cisco IE 2000 ، Cisco IE 2000U ، Cisco IE 3200 ، Cisco IE 3300 ، Cisco IE 3400 ، Cisco IE 3400H ، Cisco IE 4000 ، Cisco IE 4010 و Cisco IE 5000 اشاره کرد.

سوئیچهای هوشمند

سوئیچهای هوشمند برخی از قابلیتهای مدیریت و پیکربندی، کیفیت خدمات و قابلیتهای امنیتی را ارایه میدهند و گزینه مقرون به صرفهتری برای سوییچهای ماژولار هستند. با اینحال، به اندازه سوئیچهای مدیریتی گسترشپذیر نیستند. بهطور معمول، این سوئیچها به شکل ترکیبی با سوییچهای مدیریتی استفاده میشوند. بهطوری که سوییچ هوشمند در لبه شبکه و سوییچ مدیریتی در هسته شبکه قرار میگیرد.

وجه تمایز سوییچهای سیسکو چیست؟

فارغ از طبقهبندی و کلاسهای مختلفی که برای سوییچها ارایه شده است، سوییچهای سیسکو در برخی ویژگیهای فنی از یکدیگر متفاوت هستند. از وجوه تمایز سوییچهای سیسکو به موارد زیر باید اشاره کرد:

پشتیبانی یا عدم پشتیبانی از فناوری انتقال انرژی بر بستر کابل شبکه (PoE و +PoE).

ماژولار، مستقل یا پشتهپذیر بودن (Stackable).

LANLite یا LANBase بودن.

فست اترنت (Fast Ethernet) یا گیگابیت اترنت (Gigabit Ethernet) بودن درگاهها.

رومیزی یا رک مونت بودن.

مدیریتی، غیرمدیریتی یا هوشمند بودن.

ظرفیت سوییچینگ، توان عملیاتی و تعداد درگاهها.

پشتیبانی از فیبر نوری.

سوییچهای مخصوص شبکههای سازمانی

در شرایطی که امکان خرید سوییچهای سیسکو برای کاربران خانگی وجود دارد، اما بهطور کلی، سوییچهای سیسکو برای مصارف تجاری و سازمانی تولید میشوند. بنابراین اگر مسئول خرید سوییچ برای سازمانی هستید به این نکته دقت کنید که پنج گزینه در دسترستان قرار دارد. این پنج گزینه به شرح زیر هستند:

Campus LAN Switches: برای پیادهسازی شبکه محلی در یک شرکت یا سازمان، سوئیچهای دسترسی، توزیعی، هستهای و Small Business در دسترس قرار دارند. این مدل از سوئیچها فاقد فن هستند. مدلهای این گروه از 8 پورت ثابت تا سوییچهای پشتهپذیر 100 درگاهی را شامل میشوند. از سوییچهای Campus LAN باید به سریهای 2960،3560 ،3750 ،3850 ،4500 ،6500 و 6800 اشاره کرد.

Cloud-Managed Switches: عملکرد سوئیچهای مدیریتی ابرمحور سیسکو مبتنی بر فناوری Cisco Meraki هستند و قابلیت پشته کردن مجازی سوئیچها وجود دارد. لازم به توضیح است که فناوری Cisco Meraki بخش عمدهای از وظایف سرپرستان شبکه را انجام میدهد و میتواند از طریق بهکارگیری الگوریتمهای هوشمند به مدیریت سوییچها بپردازد.

Data Center Switches: یک مرکز داده برای کارکرد درست به سوییچهایی با ظرفیت سوییچنگ و توان عملیاتی بالا نیاز دارد. این سوییچها فرایند ارتقای زیرساختها، تداوم عملیاتی و انعطافپذیری را ساده میکنند. بهطور معمول، سرپرستان مراکز داده از سوییچهای سری نکسوس سیسکو و کاتالیست سیسکو سری 6500 استفاده میکنند.

Service Provider Switches: بهطور معمول، شرکتهای ارایهدهنده خدمات اینترنتی از سوئیچهای تجمیعی و دسترسی استفاده میکنند. سوئیچهای تجمیعی (Aggregation) قادر به متمرکز کردن ترافیک در لبه شبکه هستند. در نقطه مقابل سوییچهای دسترسی قابلیتهایی در ارتباط با یکپارچهسازی، مجازیسازی، امنیت و مدیریت شبکه ارایه میکنند.

Virtual Networking: آمارها نشان میدهند شرکتها به سرعت در حالت مهاجرت به سمت فناوریهای ابرمحور و مجازیسازی هستند. سوئیچهای نکسوس سیسکو با افزودن فناوریهای مجازیسازی به مراکز داده، قابلیتهای گستردهای در اختیار سرپرستان شبکه قرار میدهند. این سوییچها ماژولار هستند، اما برای همه سازمانها مناسب نیستند.

در هنگام خرید سوییچ سیسکو به چه نکاتی باید دقت کنیم؟

اگر به دنبال خرید سوییچی هستید اگر به موارد زیر دقت کنید انتخابی هماهنگ با نیازهای کاری خواهید داشت.

یک یونیت یا دو یونیت: یونیت به ارتفاع سوئیچ و فضایی از رک که توسط سوییچ اشغال میشود اشاره دارد. توجه به این نکته به ویژه در ارتباط با تجهیزات رکمونت که قرار است در رک شبکه نصب شوند ضروری است. بهطور مثال، یک سوئیچ با پیکربندی ثابت در بیشتر موارد یک یونیت اشغال میکند.

تعداد پورت: یک سوئیچ شبکه باید پورتهایی متناسب با تعداد دستگاههای شبکه داشته باشد. علاوه بر این، اگر احتمال میدهید در آینده شبکه گسترش پیدا خواهد کرد، بهتر است به سراغ خرید سوییچهای ماژولار بروید.

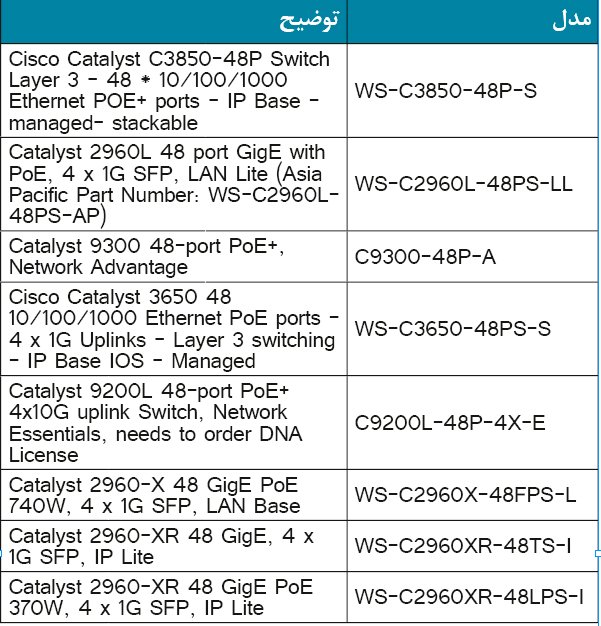

پشتیبانی از فناوری PoE: همه سوییچها از فناوری انتقال انرژی بر بستر کابل شبکه پشتیبانی نمیکنند. سوئیچهای PoE قادر به تامین برق تجهیزات شبکه هستند، البته به شرطی که دستگاههای مقصد از فناوری فوق پشتیبانی کنند. در سوئیچهای مجهز به PoE زیر پورتهای PoE نوار باریک زردرنگی قرار دارد تا نحوه شناسایی آنها از پورتهای عادی ساده باشد. بهطور معمول دستگاههای تحت شبکه که از فناوری PoE پشتیبانی میکنند میزان ولتاژ مختلفی را نیاز دارند. از دستگاههای PoE ولتاژ پایین باید به تلفنهای VoIP، دوربینهای تحت شبکه، اکسسپوینتهای بیسیم، سامانههای کنترل کامپیوتر از راه دور و تین کلاینت اشاره کرد. سوییچهای PoE ردههای مختلفی دارند و در هر دو گروه سوئیچهای غیرمدیریتی و مدیریتی یافت میشوند. سویچهای PoE خود به دو گروه سوئیچهای PoE، اکتیو و پسیو تقسیم میشوند. سوییچهای PoE اکتیو ایمنتر از سوئیچ PoE پسیو هستند. سوئیچهای PoE اکتیو سیو درگاههای PoE و سازگار یا غیر سازگار بودن تجهیزات متصل به پورتها با فناوری PoE را بهطور خودکار تشخیص میدهند، بنابراین اگر تجهیزات غیر PoE مثل کامپیوتر و لپتاپ به پورت PoE متصل باشند، سوئیچ PoE اکتیو همانند یک سوییچ عادی با آنها رفتار میکند. درنتیجه، به آن پورت فقط داده و نه برق را ارسال میکند. سوئیچ PoE پسیو همیشه روی کابل اترنت با ولتاژ مشخصی جریان الکتریکی میفرستد و بررسی نمیکند که آیا دستگاه متصل به سوئیچ با PoE سازگار است یا نه. فلذا سوئیچ PoE پسیو ممکن است به تجهیزات غیر PoE آسیب بزند. نکته دیگری که باید در مورد سوییچهای PoE به آن دقت کنید نوع استانداری است که از آن پشتیبانی میکنند. سوئیچ PoE اکتیو با استاندارد IEEE 802.3af، IEEE 802.a یا IEEE 802.bt سازگار است و بر همین اساس به سه نوع PoE، PoE+ و PoE++ تقسیم میشود. در صورت استفاده از کابلهای Cat5/Cat5e/Cat6، سوئیچ PoE اکتیو از شبکه اترنت 10/100/1000 مگابیتبرثانیه تا مسافت 100 متر پشتیبانی میکند، اما سوئیچهای PoE پسیو عموما با اترنت 10/100 مگابیتبرثانیه سازگار هستند. در جدول یک، چند نمونه از سوییچهای 48 پورت PoE سیسکو را مشاهده میکنید.

قابلیت اطمینان: سوئیچ باید دسترسی مداوم سایر تجهیزات به شبکه را فراهم کند.

سرعت پورت: سوییچ باید سرعتی متناسب با نیازهای کاری ارایه کند.

بافر فریم: توانایی سوئیچ برای ذخیره فریمها و بستهها در شبکهای که ممکن است درگاههای متراکم، سرورها یا سایر تجهیزات آنرا اشغال کرده باشد، مهم است.

قابلیت ارتقاء: بهطور معمول تعداد کارمندان یک سازمان با گذشت زمان بیشتر میشوند یا تجهیزات بیشتری به شبکه متصل میشود، بنابراین سوییچ باید همسو با این تغییرات قابلیت گسترشپذیری داشته باشد.

پهنای باند فورواردینگ: این گزینه به نرخ بستههای دادهای که سوییچ در واحد ثانیه قادر به پردازش آنها است اشاره دارد. سوئیچهای اقتصادی نسبت به سوئیچهای سازمانی، نرخ فورواردینگ کمتری دارند. بنابراین هنگام انتخاب یک سوئیچ باید به این نکته دقت کنید. اگر سرعت پردازش و انتقال دادهها توسط سوئیچ بیش از اندازه پایین باشد، هیچگاه قادر به استفاده بهینه از حداکثر پهنای باند کابل شبکه نخواهید بود. بهطور مثال، سوییچهای گرانقیمتی مثل سوئیچ 48 پورت گیگابیتی WS-C2960G48TC-L در حالت ایدهآل نرخ تبادل اطلاعات 48 گیگابیت بر ثانیه را دارد.

نوع سوئیچینگ: سوییچهای سیسکو از سه روش برای ارسال بستههای اطلاعاتی استفاده میکنند که باید در هنگام خرید سوییچ به آن دقت کنید. اولین معماری Process Switching نام دارد. در روش فوق پردازنده از الگوریتم ویژهای برای کشف مسیر و بازنویسی بستهها استفاده میکند. بزرگترین عیب این روش کندی و عدم گسترشپذیری است. دومین روش Fast Switching نام دارد که مبتنی بر الگوی کش مسیر (route caching) است. در این روش آدرس اولین بسته که توسط پردازنده مسیریابی شده ذخیرهسازی میشود و در ادامه برای ارسال دیگر بستهها از آن استفاده میشود. سومین روش Cisco Express Forwarding نام دارد که مبتنی بر جدول ارسال (forwarding tables) است. در روش فوق بارکاری بیهوده به پردازنده وارد نمیشود تا پردازنده بتواند به کارهای دیگر رسیدگی کند.

سیستم کنترل و نظارت بر اتاق سرور

سوئیچ Core

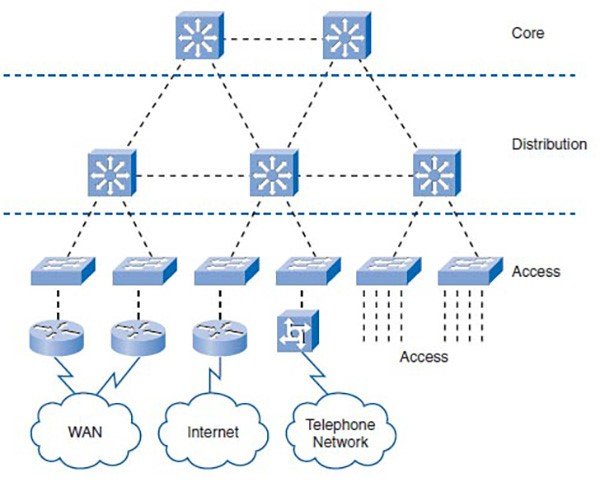

برخی کاربران تصور میکنند سوئیچ مرکزی نوع خاصی از سوییچ است در حالی که اینگونه نیست. واژه Core به سوئیچهایی که در ستون فقرات شبکهای قرار میگیرند اشاره دارند. بنابراین توصیه میشود از سوییچهایی با ظرفیت بالا در ستون فقرات یک شبکه استفاده کنید. در مجموع باید بگوییم سوئیچ Core نقطه تجمیع نهایی شبکه است و اجازه میدهد کلاینتهای مختلف در کنار یکدیگر کار کنند. لازم به توضیح است که امکان استفاده از برخی سوئیچهای سیسکو در لایه core و distribution وجود دارد. از جمله این سوییچها باید به سری 3750 و 3850 اشاره کرد. سوئیچ سری 3850 سیسکو قابلیت اتصال به شبکههای بیسیم از طریق کنترلکننده شبکه محلی بیسیم (wireless LAN controller) داخلی را دارد. رابط فوق به شکل یکپارچه درون سوییچ قرار گرفته و از استاندارد 802.11ac و تا 50 اکسسپوینت و 2000 کاربر بیسیم متصل به شبکه را پشتیبانی میکند. از ویژگیهای شاخص سوییچ فوق باید به پشته کردن چند سوییچ برای اجتناب از بروز مشکل power failure، فناوری StackWise برای اتصال چند سوئیچ به هم و تشکیل یک سوئیچ منطقی بزرگ اشاره کرد که دستیابی به ظرفیت سوییچینگ 480 گیگابیت بر ثانیه را ارایه میکند.

سوئیچ Distribution

سوئیچ Distribution در لایه توزیع قرار میگیرد که حد فاصل سوئیچ Core و سوئیچ Access است. سوئیچ توزیع نقش پلی میان سوییچ مرکزی و دسترسی را بازی میکند. سوئیچ لایه توزیع این اطمینان خاطر را میدهد که بستهها بهطور پیوسته میان شبکه محلی مجازی و زیرشبکه سازمانی به درستی انتقال پیدا میکنند. سوئیچی که ظرفیت سوییچنگ 10 گیگابیت بر ثانیه دارد گزینه مناسبی برای این منظور است. همانگونه که اشاره شد، سوئیچهای لایه توزیع پل ارتباطی سوییچهای دسترسی و مرکزی هستند. این سوییچها برای عملیاتی مثل مسیریابی، فیلترینگ، دیوارآتش، پیکربندیNAT، تعریف فهرست کنترل دسترسی (ACL)، پیکربندی پروتکلهای مسیریابی و اتصالات WAN استفاده میشوند. از سوئیچهای سیسکو که امکان استفاده از آنها در لایه فوق وجود دارد باید به سوئیچ سیسکو سری کاتالیست 4500، 6500، 6800 و 3850 با ماژولهای فیبرنوری اشاره کرد.

سوئیچ Access

سوئیچ دسترسی (Access) در لایه دسترسی مستقر شده و برای اتصال دستگاهها به شبکه استفاده میشود. بنابراین باید سوییچی که درگاههای زیادی دارد در این لایه قرار گیرد. به همین دلیل توصیه میشود از سوئیچهای مجهز به درگاههای اترنت گیگابیتی برای لایه دسترسی استفاده کنید. این سوئیچها اغلب در دفاتر و اتاقهای سرور کوچک قرار میگیرند. در لایه دسترسی، تجهیزات کاری و نقطه پایانی مثل سرورها به سوئیچ شبکه متصل میشوند. از جمله فعالیتهای انجام شده در این لایه میتوان به ایمنسازی پورت، بازرسی بستههای ARP، QoS، تعریف و پیادهسازی VLAN و پیکربندی PoE اشاره کرد. کلاینتها از طریق سوییچهای لایه دسترسی به شبکه متصل میشوند و ارتباط آنها با یکدیگر و با سرورها برقرار میشود. از سوئیچهای شبکه سیسکو که امکان استفاده از آنها در لایه فوق وجود دارد باید به سوئیچ 2960 سری X، 2960 سری XR، 3850، 3750، Catalyst 9400، Catalyst 9300 و Catalyst 9200 اشاره کرد.

کلام آخر

در مجموع باید بگوییم سوئیچ Core قابلیت اطمینان بیشتر، امکانات بهتر و توانایی بیشتری نسبت به سوئیچ Distribution ارایه میکند، زیرا قرار است در ارتباط با مسیریابی، آمادهسازی یک ساختار انتقال بهینه و پایدار بستهها استفاده شود. در سویی دیگر سوئیچ توزیع قرار دارد که باید ظرفیت سوییچینگ مناسب برای پردازش ترافیکی که از سمت سوییچ دسترسی وارد میشود را داشته باشد. در حالت کلی، از یک یا دو سوئیچ Core در شبکههای کوچک و متوسط و چند سوئیچ Distribution در لایه توزیع استفاده میشود. با توجه به اینکه سوئیچ دسترسی با تجهیزات شبکه در ارتباط است باید پورتهای زیادی داشته باشد. بهطور کلی، سوئیچ دسترسی در لایه 2 و سوئیچ توزیع در لایه 3 قرار میگیرد.

شکل 1 نحوه قرارگیری این سوییچها را نشان میدهد. هنگامی که سوئیچهای دسترسی چندگانه در میان شبکههای محلی مجازی مختلف نیاز است یک سوئیچ Distribution میتواند به شکل Inter-VLAN استفاده شود. در نهایت به این نکته دقت کنید که سوئیچهای لایه دسترسی نیازی به کار با سرعت کامل ندارند، زیرا به شکل فیزیکی توسط آپلینکهای موجود در لایه توزیع محدود میشوند. به بیان دقیقتر، میتوان در لایه دسترسی از سوئیچهای ارزان قیمت با عملکرد پایینتر و از سوئیچهای با عملکرد بالاتر در لایههای توزیع و هسته که روی عملکرد شبکه تاثیرگذار هستند استفاده کرد.

برگرفته از مجله شبکه

شرکت پیشران صنعت ویرا با اساس نامه اتوماسیون صنعتی و کنترل ابزار دقیق و ساخت تابلوهای برق فشار قوی و ضعیف از سال 92 تاسیس گشت و ازهمان ابتدا در حوزه کاربرد ابزار دقیق در bms و سپس تولید و ساخت آنها قدم نهاد و در ادامه مسیر توانست با اتکا به تجربیات چندین ساله و استخدام نیروهای متخصص برق عملا جزو شرکتهایی باشد که محصولات قابل اتکایی با عناوین مانیتورینگ شرایط محیطی اتاق سرور -کنترلرهای دمای دیتا سنتر -دیتالاگرهای سردخانه و انبار -هشدار دهنده های دمای یخچال و فریزر و شمارشگرهای نمایشگاهی و فروشگاهی و تابلوهای برق متنوع با کاربردهای مختلف روانه بازار نماید در حال حاضر سیستمهای کنترل دما و رطوبت اتاق سرور این شرکت تنها سیستم مبتنی بر سخت افزار صنعتی plc-hmi در ایران است.