هوش مصنوعی (AI) بهطور گستردهای در حوزه اینترنت اشیا (IoT) مورد استفاده قرار میگیرد و تاثیر مهمی بر آن دارد. اینترنت اشیا شامل دستگاههایی است که با یکدیگر و با شبکه ارتباطی متصل میشوند و قادر به ارسال و دریافت اطلاعات هستند. هنگامی که فناوری هوش مصنوعی به این حوزه وارد شود این دستگاهها قادر به انجام عملیات به شکل هوشمندانهتری هستند.

هوش مصنوعی در صنعت اینترنت اشیا تجربه کاربری را بهبود میبخشد

استفاده از هوش مصنوعی در صنعت اینترنت اشیا میتواند بهبود تجربه کاربری را به همراه داشته باشد که نقش مهمی در فروش بهتر محصولات و تعامل بهتر کاربران با محصولات دارد. به طور مثال پیشبینی نیازهای کاربر یکی از کاربردهای مهم این فناوری در حوزه اینترنت اشیا است. با استفاده از الگوریتمهای هوش مصنوعی، میتوان به تحلیل دادههای جمعآوری شده توسط حسگرها و دستگاههای اینترنت اشیا و پیشبینی نیازهای کاربران پرداخت. با این روش، میتوان تجربه کاربری را بهبود داد و به کاربران کمک کرد تا به راحتی از تجهیزات اینترنت اشیا استفاده کنند. همچنین، به کارگیری فناوری فوق نقش مهمی در بهینهسازی عملکرد تجهیزات اینترنت اشیا دارد. با استفاده از الگوریتمهای هوش مصنوعی میتوان عملکرد تجهیرات اینترنت اشیا را بهینهسازی کرد. با بهینهسازی عملکرد سیستم، میتوان تجربه کاربری را بهبود داد و به کاربران کمک کرد تا به شکل سادهتری از تجهیزات اینترنت اشیا ستفاده کنند.

علاوه بر این، هوش مصنوعی این امکان را فراهم میکنند تا پیشنهادات شخصیسازی شده ارائه کرد. الگوریتمهای هوش مصنوعی امکان تحلیل دادههای جمعآوری شده توسط تجهیزات اینترنت اشیا را دقیقتر میکنند و در نتیجه اجازه میدهند پیشنهادات شخصیسازی شده به کاربران ارائه کرد. با این روش، میتوان تجربه کاربری را بهبود داد که نقش مهمی در استفاده کارآمدتر از تجهیزات دارند.

با توجه به گستردگی حوزه IoT و تنوع دستگاهها و حسگرها، برای استفاده از هوش مصنوعی در بهبود تجربه کاربری، نکته مهم این است که سیستمهای IoT باید بهطور مداوم پیشنهادات و بازخوردهای کاربران را دریافت و براساس آنها بهبود یابند. همچنین، پیادهسازی الگوریتمهای هوش مصنوعی باید با رعایت اصول حریم خصوصی و امنیت انجام شود تا کاربران دغدغهای در ارتباط با استفاده از این تجهیزات نداشته باشند.

هوش مصنوعی چه تاثیری بر اینترنت اشیا دارد؟

از مهمترین و پر اهمیتترین تاثیرات هوش مصنوعی بر اینترنت اشیا به موارد زیر باید اشاره کرد:

بهبود کارایی: با استفاده از الگوریتمهای هوشمند، دستگاههای اینترنت اشیا قادر به تشخیص و بررسی دادهها میشوند و در نتیجه کارایی آنها افزایش مییابد. علاوه بر این، هوش مصنوعی قادر به پیشبینی نیازهای کاربران و بهینهسازی عملکرد دستگاهها است.

بهبود امنیت: هوش مصنوعی میتواند به طور خودکار تشخیص دهد که آیا دستگاهی با مشکلات امنیتی مواجه است یا خیر. در نتیجه، این فناوری میتواند نقش مهمی در جلوگیری از تهدیدات امنیتی مانند نفوذ هکرها به دستگاههای اینترنت اشیا داشته باشد.

بهبود تجربه کاربری: با استفاده از هوش مصنوعی، دستگاههای اینترنت اشیا میتوانند به طور خودکار تشخیص دهند که کاربر در حال انجام چه کاری است و به طور متناسب با نیازهای آن، عملکرد خود را تنظیم کنند. به عنوان مثال، اگر یک کاربر در حال تماشای فیلم است، دستگاههای اینترنت اشیا میتوانند برای بهبود تجربه تماشای فیلم، نورپردازی و صدا را به طور خودکار تنظیم کنند.

بهبود پیشبینی و تحلیل: با استفاده از هوش مصنوعی، دستگاههای اینترنت اشیا میتوانند به طور خودکار تحلیل و پیشبینی دادهها را انجام دهند. این امر میتواند به کاهش هزینهها و بهبود عملکرد کسبوکار کمک کند.

کاهش هزینهها: هوش مصنوعی کمک میکند تا تجهیزات اینترنت اشیا به طور خودکار تشخیص دهند که آیا یک دستگاه نیاز به تعمیر دارد یا خیر. در نتیجه، هزینههای نگهداری و تعمیر دستگاهها کاهش مییابد.

به طور کلی، هوش مصنوعی میتواند به بهبود کارایی، امنیت، تجربه کاربری، پیشبینی و تحلیل و کاهش هزینهها در حوزه اینترنت اشیا کمک کند. با این حال، باید توجه داشت که استفاده از هوش مصنوعی در حوزه اینترنت اشیا کار سادهای نیست و ما نیازمند پردازشگرهای کارآمد و پر سرعتی هستیم که توانایی انجام محاسبات نیمه سنگین را داشته باشند. نکته مهم دیگری که باید در این زمینه به آن دقت کنیم، مسائل حریم خصوصی و امنیت در هنگام استفاده از دادههای اینترنت اشیا در تعامل با هوش مصنوعی است.

کاربردهای هوش مصنوعی در حوزه اینترنت اشیا

هوش مصنوعی در حوزه اینترنت اشیا، به صورت گستردهای در صنایع مختلف مانند صنعت خودروسازی، بهداشت و درمان، کشاورزی، شهرهای هوشمند و غیره، مورد استفاده قرار میگیرد. در زیر به برخی از کاربردهای هوش مصنوعی در حوزه IoT اشاره شده است:

کشاورزی هوشمند: با استفاده از حسگرها و دستگاههای IoT، میتوان دادههای مربوط به خاک، محصولات کشاورزی، آبیاری و هواشناسی را جمعآوری کرد. با استفاده از هوش مصنوعی، میتوان این دادهها را تحلیل کرده و به بهبود عملکرد کشاورزی و افزایش عملکرد محصولات کمک کرد.

صنعت خودروسازی: حسگرها و دستگاههای اینترنت اشیا دادههای مربوط به خودروها و عملکرد آنها را جمعآوری میکنند، حال اگر از هوش مصنوعی در این زمینه استفاده کنیم قادر به تحلیل این دادهها و بهبود عملکرد خودروها و افزایش ایمنی رانندگی خواهیم بود.

بهینهسازی مصرف انرژی: یکی از کاربردهای مهم استفاده از هوش مصنوعی در صنعت اینترنت اشیا بهینهسازی مصرف انرژی است. به لطف بهینهسازی مصرف انرژی کاربران قادر هستند مدت زمان بیشتری از تجهیزات اینترنت اشیا استفاده کنند.

شناسایی خطاها و رفع مشکلات: با استفاده از الگوریتمهای هوش مصنوعی، میتوان به شناسایی خطاها و رفع مشکلات در تجهیزات اینترنت اشیا پرداخت. با رفع مشکلات در سیستم، میتوان تجربه کاربری را بهبود داد و به کاربران کمک کرد تا به راحتی از تجهیزات اینترنت اشیا استفاده کنند.

بهداشت و درمان: با استفاده از حسگرها و دستگاههای اینترنت اشیا میتوان دادههای مربوط به سلامتی بیماران را جمعآوری کرد و از الگوریتمهای هوشمند برای تحلیل این دادهها استفاده کرد تا روند تشخیص بیماریها سریعتر شده و فرصت کافی برای پیشگیری از بروز بیماریها داشته باشیم. رویکردی که در بلندمدت بهبود درمان را به همراه دارد.

شهرهای هوشمند: با استفاده از حسگرها و دستگاههای اینترنت اشیا میتوان دادههای مربوط به ترافیک، مصرف انرژی، کیفیت هوا و غیره را جمعآوری کرد و از هوش مصنوعی برای تحلیل و بهبود عملکرد شهرها و افزایش کیفیت زندگی ساکنان بهره برد.

صنعت تولید: حسگرها و تجهیزات اینترنت اشیا به ما کمک میکنند تا دادههای مربوط به تولید، کیفیت محصولات، مصرف انرژی و غیره را به دقت جمعآوری کنیم و در ادامه از الگوریتمهای هوشمند برای تحلیل این اطلاعات و بهبود عملکرد تولید، کاهش هزینهها و بهبود کیفیت محصولات استفاده کنیم.

چگونه از هوش مصنوعی در حوزه اینترنت اشیا استفاده کنیم؟

به طور کلی، برای استفاده از هوش مصنوعی در حوزه اینترنت اشیا باید ابتدا دادههای مربوط به حسگرها و دستگاههای اینترنت اشیا را جمعآوری کرد و سپس این دادهها را به یک الگوریتم هوش مصنوعی تحویل داد تا آنها را تحلیل کند و الگوهایی را که از آنها برای پیشبینی و کنترل موارد مختلف مانند مصرف انرژی، ایمنی و کیفیت استفاده میشود، شناسایی کند. سپس این سیستم میتواند اقدامات مناسبی را برای بهبود عملکرد و کاهش هزینهها انجام دهد.

همچنین، برای استفاده از هوش مصنوعی در حوزه اینترنت اشیا باید از تکنولوژیهایی مانند شبکههای عصبی، یادگیری ماشین، پردازش تصویر و غیره استفاده شود. همچنین، باید از دادههای کافی و مناسب برای آموزش سیستم هوش مصنوعی استفاده شود تا بتواند به صورت دقیق و موثر عمل کند.

چه فناوریهایی برای استفاده از هوش مصنوعی در حوزه اینترنت اشیا در دسترس شرکتها قرار دارند؟

هنگامی که صحبت از به کارگیری هوش مصنوعی در حوزه اینترنت اشیا به میان میآید، فناوریهای مختلفی در دسترس شرکتها قرار دارد که از آن جمله به موارد زیر باید اشاره کرد:

شبکههای عصبی: شبکههای عصبی مصنوعی، به عنوان یکی از اصلیترین تکنولوژیهای هوش مصنوعی، به خوبی برای تحلیل دادههای حسگرها و دستگاههای IoT قابل استفاده هستند. با استفاده از شبکههای عصبی، میتوان به شکل دقیقتری به پیشبینیها، شناسایی الگوهای پیچیده و بررسی رفتارهای مختلف در سیستمهای اینترنت اشیا پرداخت.

یادگیری ماشین: یادگیری ماشین، به عنوان یکی از تکنولوژیهای مرتبط با هوش مصنوعی، به خوبی برای تحلیل دادههای حسگرها و دستگاههای اینترنت اشیا قابل استفاده میشود. با استفاده از یادگیری ماشین، میتوان به صورت خودکار، الگوهای پنهان در دادهها را شناسایی کرده و نظارت دقیقی بر تجهیزات اینترنت اشیا اعمال کرد.

پردازش تصویر: با استفاده از پردازش تصویر، میتوان از تصاویر گرفته شده توسط حسگرها و دستگاههای IoT استفاده کرده و به دقت هرگونه نشانهای مبنی بر وجود مشکل در تصاویر را شناسایی کرد. به طور مثال، اگر از این فناوری در حوزه پزشکی استفاده شود به پزشکان کمک میکند تا هرگونه مشکل هرچند کوچک و ریز را شناسایی کرده و ارزیابیهای دقیقتری انجام دهند.

پردازش زبان طبیعی: با استفاده از پردازش زبان طبیعی، میتوان به تحلیل دادههای مرتبط با زبان و متن در سیستمهای اینترنت اشیا پرداخت تا بتوانند به شکل تعاملیتری با افراد در ارتباط باشند. بنابراین، پردازش زبان طبیعی در تعامل با اینترنت اشیا در حوزههایی مانند پشتیبانی مشتری، خدمات بهداشتی و ارتباطات به شرکتها کمک میکنند بازخوردها را به شکل کارآمدتری دریافت کنند.

رایانش ابری: رایانش ابری، به عنوان یکی از فناوریهای پشتیبانیکننده از هوش مصنوعی، میتواند به عنوان یک زیرساخت مؤثر برای پردازش دادههای حجیم و پیچیده در سیستمهای اینترنت اشیا استفاده شود.

مطالب دیگر

سیستم های مانیتورینگ دما و رطوبت اتاق سرور

5 فناوری که سبب تحول در دنیا میشوند

با توجه به گستردگی صنعت اینترنت اشیا، تنوع دستگاهها و حسگرها، برای استفاده از هوش مصنوعی در این حوزه، باید از تکنولوژیهای مناسب و متناسب با نوع دادههای جمعآوری شده استفاده کرد. برای این منظور، انتخاب تکنولوژیهای متفاوت یا ترکیبی از آنها میتواند مفید باشد. همچنین، برای بهرهوری بهتر از هوش مصنوعی در حوزه اینترنت اشیا باید دادههای جمعآوری شده را به طور مداوم بازبینی و تحلیل کرد و الگوریتمهای مرتبط با هوش مصنوعی را بهروزرسانی کرد.

آیا استفاده از هوش مصنوعی در صنعت اینترنت اشیا میتواند به کاهش تهدیدات امنیتی کمک کند؟

پاسخ مثبت است. استفاده از هوش مصنوعی در حوزه اینترنت اشیا میتواند بهبود امنیت سیستمهای IoT کمک کند، اما در عین حال، هوش مصنوعی میتواند تهدیدات امنیتی جدیدی را ایجاد کند. به طور کلی، هوش مصنوعی در تجهیزات IoT میتواند به دو روش زیر به کاهش تهدیدات امنیتی کمک کند:

شناسایی و پیشگیری از تهدیدات امنیتی: با استفاده از الگوریتمهای هوش مصنوعی، میتوان به صورت خودکار به شناسایی الگوهای ناهنجار در دادههای جمعآوری شده توسط حسگرها و دستگاههای IoT پرداخت و به این ترتیب، به مراتب سریعتر و دقیقتر به پیشگیری از تهدیدات امنیتی واکنش نشان داد.

ارتقای امنیت و حفاظت شبکه: با استفاده از هوش مصنوعی، میتوان امنیت شبکههای IoT را بهبود بخشید. به طور مثال، با استفاده از الگوریتمهای هوش مصنوعی، میتوان به صورت خودکار به تشخیص تلاشهای نفوذ و هک شبکه، تشخیص نفوذ به سیستمهای حساس و ارتقای مانیتورینگ و کنترل دسترسیها و آگاهی از ترافیک شبکه پرداخت.

با این حال، هوش مصنوعی نیز میتواند تهدیدات امنیتی جدیدی را در سیستمهای IoT ایجاد کند. برای مثال، با استفاده از تکنیکهای تولید دادههای جعلی، میتوان به راحتی حملاتی را انجام داد که به صورت سنتی قابل شناسایی نباشد. همچنین، استفاده از هوش مصنوعی در برخی موارد ممکن است باعث ایجاد الگوریتمهای پیچیدهتری شود که شناسایی نفوذ به سامانهها را سختتر کند.

به طور کلی، استفاده از هوش مصنوعی در IoT میتواند به بهبود امنیت سیستمهای IoT کمک کند، اما برای کاهش تهدیدات امنیتی باید به طور منظم الگوریتمهای هوش مصنوعی را بهروزرسانی کرد و از روشهای امنیتی مناسب برای جلوگیری از تهدیدات جدید استفاده کرد.

مانیتورینگ و هشدار دمای اتاق سرور یا اتاق سرور هوشمند با bms

عصر ایران - روان اتکینسون، هنرپیشه مشهور بریتانیایی، در یک مقاله به قلم خود می گوید: احساس می کنم فریب جریان رایج خودروهای الکتریکی را خورده ام. این در شرایطی است که وی یکی از نخستین افرادی بوده که خودرو الکتریکی خریداری کرده است!

در مقاله ای که به تازگی در نشریه گاردین منتشر شده است، روان اتکینسون 68 ساله اشاره داشته است که نخستین خودرو هیبریدی الکتریکی خود را 18 سال پیش و نخستین خودرو تمام الکتریکی خود را نه سال بعد از آن خریداری کرد.

او می نویسد: "وسایل نقلیه الکتریکی ممکن است کمی بی روح باشند، اما مکانیسم های فوق العاده ای محسوب می شوند زیرا سریع، بی صدا و استفاده از آنها تا همین اواخر بسیار ارزان بود."

"اما به طور جدی احساس می کنم که کمی فریب خورده ام! زیرا هنگامی که عمیقتر حقایق را بررسی کنیم، وسایل نقلیه الکتریکی به نظر نمی رسد آن گونه هم که ادعا می شود نوش دارویی برای محیط زیست ما باشند."

روان اتکینسون که بیشتر به نام مستر بین شناخته می شود، از علاقمندان جدی دنیای خودرو است و پیش از دریافت مدرک کارشناسی ارشد در رشته سامانه های کنترل، نخستین مدرک دانشگاهی خود را در رشته مهندسی برق و الکترونیک دریافت کرد.

این ستاره مطرح سینما مقاله خود را در پاسخ به پیشنهاد دولت بریتانیا مبنی بر ممنوعیت فروش خودروهای بنزینی و دیزلی جدید از سال 2030 نوشته و اشاره می کند: مشکل این طرح پیشنهادی آن است که تنها بر اساس نتایجی که از لوله اگزوز خارج می شود، شکل گرفته است!

به گفته اتکینسون، خودروهای الکتریکی دارای آلایندگی اگزوز صفر هستند که پیشرفت خوشایند و قابل قبولی است، به ویژه از نظر کیفیت هوا در مرکز شهرها. اما اگر نگاه عمیقتری به این موضوع داشته باشید، تصویر بزرگتر که شامل روند ساخت خودروهای الکتریکی می شود در برابر دیدگان شما قرار گرفته و آنگاه شرایط بسیار متفاوت می شود.

اختلاف قابل توجه انتشار گازهای گلخانه ای ناشی از تولید خودروهای الکتریکی در مقایسه با مدل های بنزینی

اتکینسون به این نکته اشاره داشته است که پیش از کنفرانس آب و هوایی کاپ26 در سال 2021، شرکت ولوو آمار هشداردهنده ای درباره انتشار گازهای گلخانه ای ناشی از روند تولید خودرو الکتریکی را ارائه کرد که تقریبا 70 درصد بیشتر از تولید یک خودرو بنزینی است. وابستگی خودروهای الکتریکی به باتری های یون لیتیوم از دلایل اصلی این مساله محسوب می شود.

این باتری ها بسیار سنگین هستند، بسیاری از فلزات نادر و مقادیر زیادی انرژی برای ساخت آنها نیاز است و تخمین زده می شود که تا 10 سال عمر کنند.

روند توسعه باتری های حالت جامد برای متحول کردن بازی دنبال می شود، اما گفته می شود که سال ها تا عرضه و فروش آنها فاصله داریم.

مستر بین در این مقاله به ارزش هیدروژن به عنوان یک سوخت جایگزین جالب توجه در حال ظهور، اشاره می کند اما معتقد است سرعت پیشرفت فناوری در این رابطه کند بوده و کمتر مورد توجه تحقیقات قرار دارد.

به اعتقاد روان اتکینسون، بزرگترین مشکلی که ما باید در رابطه جامعه با خودرو به آن رسیدگی کنیم، فرهنگ فروش "مد سریع" (فست فشن) است که برای دهه ها الگوی تجاری صنعت خودرو بوده است.

"در حال حاضر، ما به طور متوسط خودروهای جدید خود را پیش از آن که به فروش برسانیم، تنها برای سه سال استفاده می کنیم. زمانی که در نظر بگیرید یک خودرو با عمر سه سال می تواند در چه شرایط خوبی قرار داشته باشد، این یک استفاده بی رویه از منابع طبیعی جهان به نظر می رسد. اکنون می توانید با 15 هزار پوند خودرویی خریداری کنید که با نگهداری خوب می تواند تا 30 سال نیز دوام بیاورد. اگر مالک خودروهای جدید به جای سه سال، برای پنج سال از خودروهای خود استفاده کنند، آنگاه تولید خودرو و انتشار دی اکسید کربن مرتبط با تولید آن نیز به شدت کاهش می یابد."

"نیروی محرکه الکتریکی روزی مزایای زیست محیطی واقعی و جهانی به همراه خواهد داشت، اما آن روز هنوز فرا نرسیده است."

"همانطور که یک دوستدار محیط زیست زمانی به من گفت، اگر به واقع به خودرو نیاز دارید، یک خودرو دست دوم بخرید و تا حد امکان کمترین استفاده را از آن داشته باشید." این بهترین روش است که می توان به محیط زیست کمک کرد.

افراد باهوش ممکن است به زمان بیشتری برای حل مشکلات دشوار نیاز داشته باشند و البته صرف زمان بیشتر منجر به تصمیمگیری دقیقتر میشود.

به گزارش تیان، آیا افراد باهوش سریعتر فکر میکنند؟ پژوهشگران دانشگاه پزشکی شاریته برلین (Charité Universitätsmedizin)، به همراه همکارانشان از بارسلونا، به این یافته شگفتانگیز دست یافتهاند که شرکتکنندگانی که ضریب هوشی بالاتری دارند، تنها در انجام کارهای ساده سریعتر عمل میکنند، در حالی که برای حل مسائل دشوار نسبت به افرادی با IQ پایینتر، زمان بیشتری لازم داشتند.

در شبیهسازیهای شخصیسازی شده از مغز ۶۵۰ شرکتکننده، پژوهشگران توانستند مشخص کنند که مغزهایی که انطباق کمتری بین نواحی آنها وجود دارد، هنگام تصمیمگیری بهجای اینکه منتظر بمانند تا مناطق بالادست مراحل پردازش مورد نیاز برای حل مشکل را تکمیل کنند، سریع به مرحله نتیجهگیری میروند. در واقع، مدلهای مغزی شرکتکنندگانی که ضریب بالاتر هوش داشتند به زمان بیشتری برای حل وظایف چالشبرانگیز نیاز داشتند در حالی که خطای آنها کمتر بود. اکنون دانشمندان یافتههای خود را در مجله «Nature Communications» منتشر کردهاند.

حدود ۱۰۰ میلیارد نورون در مغز انسان وجود دارد. هر یک از آنها به حدود ۱۰۰۰ نورون همسایه یا دور متصل است. این شبکه غیرقابل درک، کلید تواناییهای شگفتانگیز مغز است و البته چیزی است که درک نحوهی عملکرد مغز را بسیار دشوار میکند.

پروفسور پترا ریتر (Petra Ritter)، رییس بخش شبیهسازی مغز و بخش عصبشناسی تجربی شاریته برلین، مغز انسان را با استفاده از رایانه شبیهسازی میکند. وی در تشریح پروژه فعلی میگوید: ما میخواهیم بفهمیم فرآیندهای تصمیمگیری مغز چگونه کار میکند و چرا افراد مختلف تصمیمهای متفاوتی میگیرند.

مدلهای شخصیسازی شدهی مغز

برای شبیهسازی مکانیسمهای مغز انسان، ریتر و تیمش از دادههای دیجیتالی اسکنهای مغزی مانند تصویربرداری تشدید مغناطیسی (MRI) و همچنین مدلهای ریاضی مبتنی بر دانش نظری در مورد فرآیندهای بیولوژیکی استفاده کردند. این کارها در ابتدا منجر به ایجاد یک مدل «عمومی» از مغز انسان میشود. سپس دانشمندان این مدل را با استفاده از دادههای مربوط به افراد اصلاح میکنند و در نتیجه «مدلهای مغزی شخصی سازی شده» ایجاد میکنند.

برای این مطالعه، دانشمندان از دادههای مربوط به ۶۵۰ شرکتکننده که در پروژهی Human Connectome حضور داشتند، استفاده کردند. این پروژه توسط ایالات متحده از ماه سپتامبر ۲۰۱۰ آغاز شده و در حال مطالعه اتصالات عصبی در مغز انسان بوده است. ریتر توضیح میدهد: این تعادل مناسب بین برانگیختی و مهار نورونها است که بر تصمیمگیری اثر میگذارد و کم و بیش فرد را قادر میسازد تا مشکلات را حل کند.

گروه پژوهشی میدانست که شرکتکنندگان در آزمونهای شناختی گسترده چگونه عمل میکنند و نمرات IQ آنها چقدر است.

مغزهای مصنوعی مانند همتایان بیولوژیکی خود رفتار میکنند

ریتر میگوید: ما میتوانیم فعالیتهای مغز افراد را به طور بسیار مؤثری بازتولید کنیم. ما در این فرآیند متوجه شدیم که این مغزها رفتار متفاوتی با یکدیگر دارند که مشابه همتایان بیولوژیکی آنها است. آواتارهای مجازی ما با عملکرد فکری و زمان واکنش آنالوگهای بیولوژیکی آنها مطابقت دارند.

جالب توجه است که مغزهای «کُندتر» هم در انسانها و هم در مدلها هماهنگتر بودند. این هماهنگی به مدارهای عصبی در لوب پیشانی اجازه میدهد تا تصمیمگیری را برای مدت طولانیتری نسبت به مغزهایی که هماهنگی کمتری داشتند به تعویق بیاندازد. مدلها نشان دادند که چگونه هماهنگی کمتر منجر به این میشود که اطلاعات مورد نیاز برای تصمیمگیری در صورت نیاز موجود نباشد و در حافظه کاری ذخیره نشود.

جمع آوری شواهد زمان میبرد و منجر به تصمیمگیریهای صحیح میشود

از شرکتکنندگان خواسته شد تا قوانین منطقی را در مجموعهای از الگوها شناسایی کنند. این قوانین هر بار پیچیدهتر میشدند و بنابراین رمزگشایی آنها دشوارتر میشد. در این مدل، رقابت بین گروههای عصبی مختلف درگیر در تصمیمگیری رخ داد. در مورد تصمیمات پیچیده، شواهد اغلب برای تصمیمگیری سریع به اندازه کافی واضح نیستند و این گروههای عصبی را مجبور میکند سریع به نتیجه برسند.

مایکل شرنر (Michael Schirner)، نویسنده اصلی این مطالعه و دانشمند آزمایشگاه ریتر توضیح میدهد: همگامسازی به معنای تشکیل شبکههای عملکردی در مغز ویژگیهای حافظه فعال و در نتیجه توانایی «تحمل» دورههای طولانیمدت بدون تصمیمگیری را تغییر میدهد. در کارهای چالش برانگیزتر، شما باید پیشرفتهای قبلی را در حافظه کاری ذخیره کنید، در حالی که سایر مسیرهای راه حل را کاوش میکنید و سپس آنها را با یکدیگر ادغام میکنید. این گردآوری شواهد برای یک راه حل خاص ممکن است گاهی بیشتر طول بکشد، اما به نتایج بهتری نیز منجر میشود. توانستیم از این مدل برای نشان دادن اینکه چگونه تعادل میان برانگیختی و مهار نورونها بر تصمیمگیری و حافظه کاری تاثیر میگذارد، استفاده کنیم.

حسگرهای اثر انگشت چگونه کار میکنند؟

اگر به صنعت سینما علاقهمند باشید، بهخوبی از این نکته اطلاع دارید که حسگرهای اثر انگشت چند دهه بهعنوان یک فناوری عجیبوغریب در فیلمهای هیجانانگیز مورد استفاده قرار میگرفتند و حتا تا همین چند سال قبل تنها در محصولات مورد استفاده در مراکز نظامی از آنها استفاده میشد. بهتدریج این حسگرهای اثر انگشت راه خود را به ایستگاههای پلیس و ساختمانهایی که نیازمند امنیت بالا بودند باز کردند و حتا در برخی از صفحه کلید لپتاپها و گوشیهای هوشمند نیز از آنها استفاده شد. امروزه، در گوشیهای نهچندان گرانقیمت نیز از این حسگرها استفاده میشود و در برخی از محصولات مصرفی مثل تبلتها و گوشیهای هوشمند از این حسگرها در زیر صفحهنمایش استفاده شده است. امروزه، کارشناسان امنیت برای بهبود سطح امنیت یک ساختمان از حسگرهای اثر انگشتی استفاده میکنند که بهشکل دستگاههای آماده قابل استقرار در شرکتها هستند. این دستگاهها به روشهای مختلفی اثر انگشت افراد را دریافت میکنند. به همین دلیل، باید در هنگام استفاده یا خرید آنها، اطلاعات کلی در مورد عملکرد آنها داشته باشید. در این مقاله، بهطور اجمالی این مسئله را بررسی میکنیم و در انتها مزایا و معایب این سامانههای امنیتی را بررسی خواهیم کرد.

اثر انگشت هر فردی مخصوص به خودش است

اثر انگشت، یکی از طرحهای پیچیده و عجیب طبیعت است، به طوری که اثر انگشت هیچ دو انسانی در جهان با یکدیگر یکسان نیست. حتا دوقلوها نیز اثر انگشت مخصوصبهخود را دارند. به همین دلیل است که کارشناسان حوزه امنیت، اثر انگشت را کارت شناسایی داخلی انسانها توصیف میکنند که امکان استفاده از آن بهسهولت وجود دارد. اثر انگشت بهشکل برجستگیهای کوچکی از پوست شناخته میشوند که روی انگشتان قرار دارند و هیچگاه از ساختار بدن انسانها حذف نشده است، زیرا الگوی برآمدگیها و درههای روی انگشتان، قابلیت استفاده از اشیاء و گرفتن آنها را در دست، آسانتر میکند. درست به همان شکلی که الگوی راهراه آج لاستیک به چسبیدن بهتر لاستیک به کف جاده کمک میکند.

شبیه به اندامهای مختلف در بدن انسان، این برجستگیها از طریق ترکیبی از عوامل ژنتیکی و محیطی ایجاد میشوند. کد ژنتیکی موجود در DNA دستورات کلی در مورد نحوه شکلگیری پوست را مشخص میکند، اما این برجستگیها بهشکل کاملا تصادفی شکل میگیرند و به همین دلیل است که اثر انگشت افراد با یکدیگر متفاوت است.

اگرچه کد ژنتیکی موجود در DNA، دستورات کلی در مورد نحوه شکلگیری پوست را در زمانی که جنین در حال رشد است به سلولها نشان میدهد، اما همانگونه که اشاره کردیم، نحوه شکلگیری این برجستگیها بر مبنای رویدادهای تصادفی است. علاوه بر موارد بیشماری که در در شکلگیری اثر انگشتی منحصربهفرد مشارکت دارند، پارامترهای محیطی زیادی بر شکلگیری آن تاثیرگذار هستند. درست مانند شرایط آبوهوایی خاصی که ابرها را در ساختارهای مختلفی شکل میدهد، روند تشکیل و توسعه اثر انگشت آنقدر غیرمنظم است که در کل طول تاریخ بشر، هیچ شانسی برای دوبار تشکیل یک الگوی دقیق وجود نداشته است.

در نتیجه، اثر انگشت یک المان منحصربهفرد برای هر یک از انسانها است و حتا دوقلوهای همسان هم اثر انگشت یکسانی ندارند. در شرایطی که ممکن است نتیجه چاپ دو اثر انگشت در نگاه اول یکسان بهنظر برسند، اما کارشناسان امنیتی خبره و افرادی که در زمینه جرمشناسی دیجیتالی به فعالیت اشتغال دارند، قادر هستند از طریق به کارگیری نرمافزارهای پیشرفته تفاوتهای واضح و مشخص موجود در اثر انگشت را تشخیص دهند. این تجزیهوتحلیل اثر انگشت است که پایه و اساس تحقیقات جرمشناسی و امنیت اطلاعات را شکل داده است. به بیان دقیقتر، کاری که یک اسکنر اثر انگشت انجام میدهد این است که نمونههای چاپی را جمعآوری کرده و آنها را با نمونههای ثبتشده، مقایسه میکند و درست کار یک تحلیلگر را برعهده میگیرد که اثر انگشتهای مختلف را از یکدیگر تشخیص میدهد.

حسگرهای نوری اثر انگشت بر مبنای چه تکنیکی کار میکنند؟

سامانههای پویش اثر انگشت بر مبنای دو تکنیک اساسی این فرآیند مهم را انجام میدهند. اول اینکه تصویری از انگشت شما میگیرند و تعیین میکنند که آیا الگوی برآمدگیها و درههای اثر انگشت تصویر با الگوی اثر انگشت در تصاویر از قبل اسکنشده، مطابقت دارد یا خیر.

راهکارهای مختلفی برای گرفتن تصویر از انگشت دیگران وجود دارد. رایجترین راهکارهایی که شرکتهای فعال در زمینه امنیت و تولیدکنندگان گوشیهای هوشمند از آن استفاده میکنند، اسکن نوری (Optical Scanning) و اسکن خازنی (Capacitance Scanning) است. هر دو فناوری نتیجه یکسانی را ارائه میکنند، اما به روشهای مختلفی این کار را انجام میدهند. در قلب یک حسگر نوری، دستگاه شارژ همراه CCD سرنام Charge Coupled Device قرار دارد که همان سامانه حسگر نوری است که در دوربینهای دیجیتال و فیلمبرداری از آن استفاده میشود. CCD میتواند آرایهای از دیودهای حساس به نور باشد که فتوسیت (Photosites) نام دارند که در پاسخ به فوتونهای نور، سیگنال الکتریکی تولید میکنند. طی این فرآیند هر فتوسیت یک پیکسل، نقطهای کوچک که نشاندهنده نوری است که به آن نقطه برخورد کرده را ثبت میکند و در مجموع، پیکسلهای روشن و تاریک تصویری از منطقه اسکنشده (مثلا اثر انگشت) را شکل میدهند. بهطور معمول، همواره یک مبدل آنالوگ به دیجیتال در سامانه اسکنر، سیگنال الکتریکی آنالوگ را پردازش میکند تا بتواند یک نمایش دیجیتالی از تصویر ایجاد کند.

فرآیند اسکن زمانی آغاز میشود که انگشت خود را روی صفحهای شیشهای و مخصوص قرار میدهید تا یک دوربین CCD فرآیند تصویربرداری از اثر انگشت را انجام دهد. بهطور کلی اسکنرها، منبع نور مخصوص به خود را دارند که معمولا مجموعهای از دیودهای نوری ساطعکننده نور هستند که برآمدگیهای روی انگشت را روشن میکند. سامانه CCD در واقع یک تصویر معکوس از انگشت ایجاد میکند، به این صورت که نواحی تیرهتر نشاندهنده نور منعکسشده بیشتر (برآمدگیهای انگشت) و مناطق روشنتر نشاندهنده نور کمتر منعکسشده (درههای بین برجستگیها) هستند. با اینحال، قبل از مقایسه تصویر اسکنشده با دادههای از قبل ذخیرهشده، پردازنده اسکنر باید اطمینان حاصل کند که CCD تصویر واضحی را گرفته است. در ادامه، پردازنده، میانگین پیکسلهای تاریک یا مقادیر کلی در یک نمونه کوچک را بررسی میکند و اگر تصویر کلی خیلی تاریک یا خیلی روشن باشد آنرا رد میکند. اگر تصویر رد شود، اسکنر زمان نوردهی را طوری تنظیم میکند که نور بهشکل بهتری وارد شود. در ادامه، فرآیند ارزیابی را تکرار میکند تا تصویر مورد تایید فرد قرار بگیرد.

اگر سطح تاریک باشد، سیستم اسکنر حد وضوح تصویر را برای واضح بودن اسکن اثر انگشت مشخص میکند و در ادامه پردازنده بهشکل چند خط مستقیم بهصورت افقی و عمودی فرآیند پویش تصویر را انجام میدهد. اگر تصویر اثر انگشت وضوح خوبی داشته باشد، خطهای عمود بر برآمدگیهای اثر انگشت، بخشهای متناوبی از پیکسلهای تاریک و روشن را نشان میدهد. تمام این فرآیندها در کمتر از یک دقیقه انجام میشود و در صورت تایید اثر انگشت (در سیستم ورود و خروج یا گوشی) همهچیز مطابق با خواسته کاربر به پیش میرود.

مکانیزم کاری اسکنرهای اثر انگشت خازنی به چه صورتی است؟

درست شبیه به اسکنرهای نوری، اسکنرهای خازنی اثر انگشت، تصویری از برآمدگیها و درههایی که اثر انگشت را شکل میدهند، ایجاد میکنند. با اینحال، خازنها بهجای استفاده از نور از جریان الکتریکی استفاده میکنند. این حسگرها از یک یا چند تراشه نیمههادی تشکیل شدهاند که دارای مجموعهای از سلولهای کوچک هستند. هر سلول در تراشههای نیمههادی شامل دو صفحه است که با یک لایه عایق پوشانده شده است. این سلولها عرضی برابر با یک برآمدگی روی انگشت دارند. حسگر به یک مدار انتگرالگیر متصل است که مدار الکتریکی است که در اطراف یک تقویتکننده عملیاتی معکوس قرار میگیرد. تقویتکننده معکوس دستگاهی نیمههادی و پیچیده است که از تعدادی ترانزیستور، مقاومت و خازن تشکیل شده است. جزئیات عملکردی این دستگاه خود بهتنهایی یک مقاله مفصل و کامل است. اما در اینجا برای آنکه شناخت دقیقی از عملکرد حسگرهای اثر انگشت خازنی بهدست آوریم توضیحات سادهای ارائه میکنیم.

مانند هر تقویتکنندهای، یک تقویتکننده عملیاتی معکوس، جریان را بر اساس نوسانات جریانی دیگر تغییر میدهد. به بیان دیگر، این تقویتکننده آمپلیفایر ولتاژ تغذیه دستگاه را تغییر میدهد. این تغییر بر اساس ولتاژ نسبی دو ورودی است که ترمینال معکوسکننده و ترمینال غیرمعکوسکننده است. در این حالت، ترمینال غیرمعکوسکننده به زمین و ترمینال معکوسکننده به منبع ولتاژ اصلی و مدار بازخورد (فیدبک) متصل میشود. حلقه بازخورد که به خروجی تقویتکننده نیز متصل است، شامل دو صفحه هادی است.

همانطور که ممکن است متوجه شده باشید، دو صفحه رسانا یک خازن اصلی را تشکیل میدهند که مولفه الکتریکی است که قادر به ذخیرهسازی بارالکتریکی است. سطح انگشت بهعنوان یک خازن صفحهای سوم عمل میکند که توسط لایههای عایقی از ساختار سلول برای برآمدگیها و توسط حفرههای هوا برای فرورفتگیها، از هم جدا شدهاند. تغییر فاصله بین صفحات خازن (با نزدیکتر یا دورتر کردن انگشت از صفحات رسانا) ظرفیت کل خازن (توانایی ذخیره شارژ) را تغییر میدهد. به همین دلیل، خازن زیر برآمدگیهای انگشت ظرفیت بیشتری نسبت به خازن زیر فرورفتگیها دارد.

برای اسکن اثر انگشت، پردازنده ابتدا سوئیچ تنظیم مجدد را برای هر سلول میبندد تا ورودی و خروجی هر تقویتکننده را کوتاه و مدار انتگرالگیر را متعادل کند. هنگامی که سوئیچ دوباره باز میشود و پردازنده بار ثابتی را به مدار انتگرالگیر اعمال میکند، خازنها شارژ میشوند. ظرفیت خازن مدار فیدبک بر ولتاژ ورودی تقویتکننده و خروجی تقویتکننده تاثیرگذار است. از آنجایی که فاصله صفحه حسگر تا انگشت، عاملی برای تغییر ظرفیت خازن است، برآمدگیهای روی انگشت منجر به خروجی ولتاژ متفاوتی نسبت به فرورفتگیهای آن میشود.

در این حالت، پردازنده اسکنر خازنی این خروجی ولتاژ را خوانده و ولتاژ برآمدگی یا فرورفتگی را مشخص میکند. با خواندن تمام ولتاژهای آرایهای از واحدهای حسگر، پردازنده میتواند یک تصویر کلی از اثر انگشت، مشابه تصویری که توسط اسکنر نوری گرفته را کنار هم قرار دهد. مزیت اصلی حسگر اثر انگشت خازنی این است که بهجای الگوی نور و تاریکی و روشنی که بهشکل بصری تصویری از اثر انگشت را ایجاد میکنند، بهشکل واقعی اثر انگشت را تصویربرداری و ایجاد میکند. همین مسئله فرآیند فریب دادن اسکنر را سختتر میکند. همچنین، از آنجایی که از یک تراشه نیمههادی بهجای واحد CCD استفاده میشود، اسکنرهای خازنی نسبت به حسگرهای اثر انگشت نوری فشردهتر و کوچکتر هستند.

فرآیند تحلیل و بررسی مورد استفاده توسط اسکنرها به چه صورتی است؟

به احتمال زیاد در فیلمها و سریالهای تلویزیونی مشاهده کردهاید که حسگرهای تحلیلگر خودکار اثر انگشت، معمولا تصاویر مختلفی از اثر انگشتها را برای یافتن تطابق با اثر انگشتی خاص روی هم قرار میدهند. با اینحال، روش فوق، مکانیزم دقیقی برای مقایسه اثر انگشت نیست، زیرا لکهای کوچک میتواند کاری کند که دو تصویر یکسان بهنظر برسند. به همین دلیل، بهندرت قادر هستید تصویری کاملا دقیق از اثر انگشت داشته باشید.

علاوه بر این، استفاده از کل تصویر اثر انگشت، در تجزیهوتحلیلهای مقایسهای به توان پردازشی زیادی نیاز دارد که باعث میشود باتری دستگاههای همراه بهسرعت تخلیه شود.

در مقابل، بیشتر سامانههای اسکنر اثر انگشت، ویژگیهای خاص اثر انگشت را که معمولا بهعنوان جزئیات شناخته میشوند، با یکدیگر مقایسه میکنند. بهطور کلی، پژوهشگران یا نرمافزارهای هوشمند روی نقاطی از اثر انگشت متمرکز میشوند که خطوط برآمدگیها در آن نقاط بهپایان میرسد یا یک برآمدگی به دو قسمت تقسیم میشود. به طور کلی، این مجموعه ویژگیهای متمایز گاهیاوقات تایپیکا (Typica) نامیده میشوند. نرمافزارهای اسکنر از الگوریتمهای بسیار پیچیده برای شناسایی، تجزیهوتحلیل این جزئیات استفاده میکنند. ایده اصلی این است که موقعیتهای نسبی اثر با جزئیات داخل آن که به تحلیلوتجزیه بهتر دادهها کمک میکنند، مورد استفاده قرار گیرد. ایده اصلی این است که موقعیتهای نسبی و جزئیات را اندازهگیری کنیم، به همان روشی که برای موقعیتیابی از ستارگان آسمان استفاده میکنیم.

برای به دست آوردن تطابق، سامانه اسکنر لازم نیست کل الگوی جزئیات را هم در نمونه دریافتی و هم در نمونه ثبتشده پیدا کند، بلکه باید تنها تعداد کافی الگوهای ریز را پیدا کند که در هر دو تصویر تکرار شدهاند.

حسگرهای اثر انگشت چه مزایا و معایبی دارند؟

راههای مختلفی وجود دارد که یک سامانه امنیتی میتواند هویت فردی را که قصد ورود به سامانهای دارد، بررسی کند. اکثر سامانهها بر مبنای سه پرسش زیر، هویت افراد را تایید یا رد میکنند.

چه چیزی دارید؟

چه چیزی میدانید؟

چه کسی هستید؟

برای عبور از سامانه «چه چیزی دارید»، بهنوعی «نشانه» نیاز دارید که میتواند کارت شناسایی باشد که نوار مغناطیسی دارد. سامانه «چه چیزی میدانید» از شما میخواهد رمز عبور یا پینکند را وارد کنید. یک سامانه «چه کسی هستید» در واقع به دنبال شواهد فیزیکی است که مشخص کند همان فردی هستید که ادعا میکنید که اینکار از طریق یک اثر انگشت، صدا یا الگوی عنبیه انجام میشود.

سامانههای «چه کسی هستید»، مانند اسکنرهای اثر انگشت نسبت به سامانههای دیگر مزایای قابل توجهی دارند که از مهمترین آنها به موارد زیر باید اشاره کرد:

جعل ویژگیهای فیزیکی آنها سختتر از سامانههای مبتنی بر کارتهای هویت است.

شما نمیتوانید الگوی اثر انگشت را حدس بزنید، در حالی که امکان حدس زدن رمز عبور وجود دارد.

شما نمیتوانید اثر انگشت خود را فراموش کنید، در حالی که این مسئله در مورد رمز عبور وجود دارد.

در شرایطی که سامانههای فوق کارآمد هستند، اما خطاناپذیر نیستند و معایبی نیز دارند. اسکنرهای نوری همیشه نمیتوانند بین اثر انگشت و خود انگشت تمایز قائل شوند و اسکنرهای خازنی گاهیاوقات میتوانند توسط قالبی تهیهشده از یک اثر انگشت فرد فریب بخورند. اگر فردی به چاپگرهای سهبعدی دسترسی داشته باشد و اثر انگشت کاربری را بهدست آورد، قادر به فریب اسکنر است. برخی از اسکنرها دارای حسگرهای پالسی و حرارتی اضافی هستند تا بررسی کنند که انگشت زنده است یا جعل شده است، اما چنین سامانههایی را نیز میتوان با قالب چاپ اثر انگشت روی ژلاتین فریب داد.

برای قابل اعتمادتر کردن این سامانههای امنیتی، ایده خوبی است که تجزیهوتحلیل بیومتریک را با یک ابزار شناسایی معمولی مانند رمز عبور ترکیب کنید (به همان روشی که یک دستگاه خودپرداز به یک کارت بانکی و یک کد پین نیاز دارد).

مشکل اصلی سامانههای امنیتی بیومتریک زمانی است که شخصی موفق به سرقت اطلاعات هویتی شود. اگر کارت اعتباری خود را گم کنید یا بهطور تصادفی شماره پین مخفی خود را به کسی بگویید، همیشه میتوانید یک کارت جدید دریافت کنید یا کد خود را تغییر دهید. در نقطه مقابل، اگر کسی اثر انگشت شما را بدزدد، دیگر کاری از شما ساخته نیست. با وجود معایبی که به آنها اشاره کردیم، اسکنرهای اثر انگشت و سامانههای بیومتریک ابزاری عالی برای شناسایی هستند. در آینده، آنها به احتمال زیاد به بخش جداییناپذیر زندگی روزمره مردم تبدیل خواهند شد، درست مانند کلیدها، کارتهای خودپرداز و رمزهای عبور امروزی.

در سیستم کنترل دمای اتاق سرور تحت وب نرم افزار این شرکت قادر است تا اکسس های تعریف شده برای درب ورودی اتاق های مختلف سرور و برق و ناک را رصد نماید

سیستم کنترل و مانیتورینگ اتاق سرور

زنجیره بلوکی چرا مهم است ؟

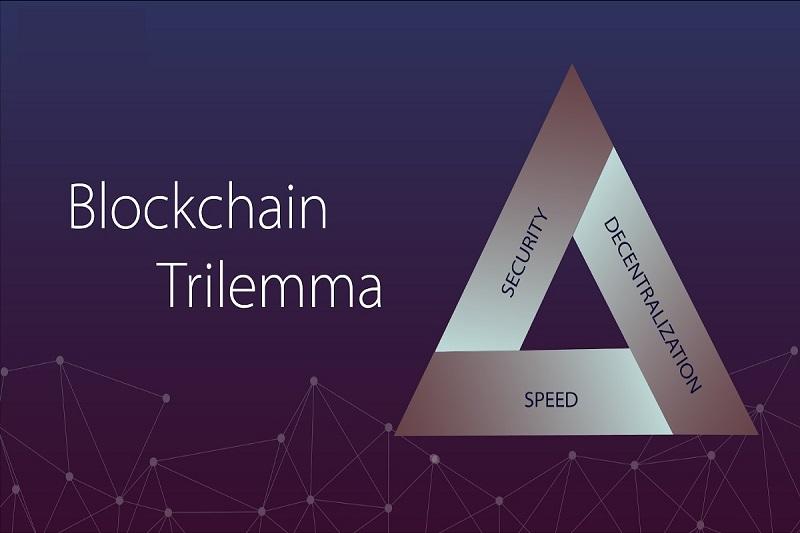

در سادهترین تعریف، زنجیره بلوکی یک پایگاه داده دیجیتالی توزیع شده است که بلوکهای دادهای آن به ترتیب زمانی سازماندهی شدهاند. زنجیره بلوکی برای ایمنسازی بلوکها از توکنهای رمزنگاریشده استفاده میکند تا امنیت بلوکها افزایش پیدا کند. همین مسئله باعث شده تا پیادهسازی این فناوری در صنایع مختلف روند انجام کارها را دقیقتر و ایمنتر کند. ایده اصلی این است که زنجیرهای بلوکی غیرمتمرکز و ایمن به کاربران اجازه دهند برای استفاده از شبکهها یا بازارها نیازی به اشخاص یا شرکتهای واسطه نداشته باشند. با این حال، کارشناسان بر این مسئله اتفاق نظر دارند که اگر این فناوری قصد داشته باشد بهطور گستردهتر مورد استفاده قرار گیرد، ابتدا باید بر مشکل بزرگی که آنرا احاطه کرده است، غلبه کند. این مشکل اصلی سهگانه زنجیره بلوکی(Blockchain Trilemma) است.

این اصطلاح اولین بار توسط ویتالیک بوترین (Vitalik Buterin)، یکی از بنیانگذاران اتریوم، مطرح شد. برای اینکه دید دقیقی در این زمینه داشته باشید، ابتدا باید درباره سه عنصر اصلی و کلیدی شکلدهنده زنجیره بلوکی، یعنی «تمرکززدایی، امنیت و مقیاسپذیری»، اطلاعات اولیه داشته باشید. سهگانه زنجیره بلوکی به این مسئله اشاره دارد که رسیدن به سطوح بهینه از هر سه ویژگی بهطور همزمان برای زنجیرههای بلوکی دشوار است، زیرا افزایش یکی از آنها باعث تضعیف عملکرد مولفههای دیگر میشود.

تمرکززدایی چیست؟

بیتکوین و شبکههای زنجیره بلوکی الگوی طراحی مشابهی دارند، زیرا هر دو بر مبنای الگوی غیرمتمرکز طراحی شدهاند. کل ساختار بهگونهای است که هیچ فرد یا سازمانی مسئول نیست و همهچیز بهمعنای واقعی کلمه غیرمتمرکز است. همین مسئله باعث شده تا لایه شبکه برای هر فردی که میخواهد از زنجیره بلوکی استفاده کند باز باشد. در نتیجه، کنترل بهجای اینکه توسط یک نهاد واحد انجام شود، بهطور کامل توزیع شده و توسط خود کاربران انجام میشود. در این حالت همه کاربران عضو شبکه به دادههای یکسانی دسترسی دارند. اگر فردی سعی کند با تغییر رکوردها به نفع خود سیستم را فریب دهد، بقیه شرکتکنندگان دادههای تحریفشده یا جعلی را تشخیص داده و آنرا تایید نخواهند کرد.

همانگونه که مشاهده میکنید، این مسئله کاملا فنی است، بنابراین اجازه دهید شبکه بیتکوین را بهعنوان یک مثال عینی مورد بررسی قرار دهیم. در شبکه بیتکوین، هیچ شخص ثالثی کنترل آن را بر عهده ندارد. این رویکرد را با الگوی سنتی که بانکها و سیستمهای مالی بر مبنای آن کار میکنند، مقایسه کنید. بانکها اعتماد بین افرادی را که در حال معامله هستند، تضمین میکنند و اطمینان میدهند که تمام سوابق بهدرستی نگهداری میشوند. با این حال، زنجیره بلوکی بیتکوین، تمام دادهها را با همه افراد در شبکه بهاشتراک میگذارد تا قبل از اضافه شدن به پایگاه داده دیجیتال، بررسی و تایید شوند. نتیجه این میشود که سیستم میتواند بدون نیاز به دخالت اشخاص ثالث به کار خود ادامه دهد و اعتبار اطلاعات را تایید کند. تمرکززدایی، امکان پدید آمدن مفهومی را که Web3 نامیده میشود بهوجود میآورد. در حال حاضر ما Web2 را داریم که اینترنتی است که روزانه از آن استفاده میکنیم. اینترنتی که شامل سایتها و برنامههای وبمحوری است که توسط شرکتها کنترل میشوند و محتوای آن توسط کاربران ساخته شده است. Web3 مرحله بعدی گذر از اینترنت سنتی است. اینترنتی که در آن فناوری زنجیره بلوکی غیرمتمرکز به افراد اجازه میدهد دادهها و زندگی آنلاین خود را کنترل کنند. با این حال، نکته قابل تاملی در مورد معماری زنجیره بلوکی وجود دارد؛ بهدلیل نحوه عملکرد سیستمهای توزیعشده که نیازمند توافق طیف گستردهای از شرکتکنندگان هستند تا اعتبار دادهها را تایید کنند، زمان انجام تراکنشها بهدلیل نوع اشتراکگذاری اطلاعات و تایید آنها زمانبر خواهد بود. توسعهدهندگان راهکار پیادهسازی زنجیرههای بلوکی مقیاسپذیر را پیشنهاد دادهاند. در این حالت، شبکه میتواند دادههای بیشتری را با سرعت بالاتری مدیریت و پردازش کند.

رویای غیرمتمرکز تنها در صورتی محقق میشود که زنجیرههای بلوکی زیرساخت ایمنی داشته باشند. اگر یک زنجیره بلوکی فاقد امنیت لازم باشد، یک کاربر فرصتطلب میتواند کنترل شبکه را در دست بگیرد و دادهها را به نفع خود تحریف کند. مشکلی که باعث میشود بخش دوم سهگانه که به آن اشاره کردیم، یعنی امنیت مخدوش شود.

امنیت در زنجیره بلوکی به چه معنا است؟

اگر زنجیره بلوکی فاقد امنیت باشد، مهم نیست که چقدر غیرمتمرکز باشد، دیگر قابل اعتماد نخواهد بود. یک شبکه زنجیره بلوکی خوب باید در برابر حملات مختلف مقاوم بوده و پایداری خود را حفظ کند. سامانههای متمرکز، امنیت خود را وامدار بسته بودن سیستم هستند. به این معنا که هر فردی که مسئول است، عملکرد زیرساخت را کنترل میکند و تضمین میکند که دادهها بدون مشکل در شبکه انتقال پیدا میکنند. با اینحال، چگونه دستیابی به چنین سطحی از امنیت برای یک سامانه غیرمتمرکز که هر فردی میتواند در آن شرکت کند، دستیافتی است؟

این موضوع بهلحاظ فنی فرآیند پیچیدهای است، اما میتوانیم به بیتکوین بهعنوان نمونهای از امنیت غیرمتمرکز زنجیره بلوکی نگاه دوبارهای داشته باشیم. زنجیره بلوکی بیتکوین از ترکیب رمزنگاری و مکانیزم اجماع شبکهای که اثبات کار (PoW) نام دارد، استفاده میکند. از منظر رمزنگاری، هر بلوک دارای نوعی امضای دیجیتال (یا هش) است. هر بلوک داده بهگونهای به بلوکهای دیگر متصل است که نمیتوان آنرا دستکاری کرد، زیرا هرگونه تغییری، هش بلوک را تغییر میدهد. به همین دلیل، هر گونه تلاش برای تغییر دادهها بهسرعت توسط بقیه اعضا شبکه شناسایی میشود.

مکانیزم اجماع PoW بخش دیگری از این پازل است که به امنیت دفتر کل ارزهای دیجیتال کمک میکند. مکانیزم کاری PoW به این صورت است که تنها اعضای شبکه میتوانند تراکنشهای جدید را تایید کرده و از طریق فعالیتی بهنام استخراج، آنها را به دفتر کل اضافه کنند. این موضوع شامل استفاده از توان محاسباتی زیاد برای حل معادلات پیچیده ریاضی است. به همین دلیل، به گروهی از کامپیوترها نیاز است که عملکردهای هشینگ مختلف را انجام دهند. این مسئله باعث میشود تا مقیاسپذیری به کندی انجام شود، زیرا مکانیزم PoW ایمن، نسبتا کند است.

هر چه تعداد شرکتکنندگان (گرهها) در شبکه بیشتر باشد، امنیت بهبود پیدا میکند؛ زیرا هر چه تعداد گرهها بیشتر باشد، کنترل سیستم برای افرادی که قصد سوءاستفاده از شبکه را دارند، سختتر میشود. افرادی که قصد دارند 51 درصد سهام شبکه را به دست گرفته و مالک آن شوند. به بیان ساده، اگر یک نهاد واحد (یا گروهی از کاربران فرصتطلب) بتواند بیش از 50 درصد از کل نرخ هش شبکه یک زنجیره بلوکی را کنترل کند، آنگاه میتوانند اجماع را نادیده بگیرد و دادههای زنجیره مثل توکنها یا خرید ارزهای دیجیتال با قیمت بالاتر را به نفع خود تغییر دهد. بهطور خلاصه، امنیت یک نیاز اساسی برای موفقیت زنجیره بلوکی است، زیرا بدون آن، هکرها میتوانند کنترل زنجیره را در دست بگیرند و آن را از درجه اعتبار ساقط کنند.

مقیاسپذیری چیست؟

مقیاسپذیری به ساخت یک زنجیره بلوکی اشاره دارد که بتواند تراکنشهای بیشتر و بیشتری را در ثانیه پردازش کند. اگر بخواهیم فناوری زنجیره بلوکی را به جامعه گستردهتری از میلیاردها کاربر گسترش دهیم، مقیاسپذیری اصل مهمی است که باید به آن دقت کنیم. این همان نقطهای است که بخش عمدهای از زنجیرههای بلوکی با آن مشکل دارند، زیرا تمرکززدایی و امنیت به اندازهای برای زنجیره بلوکی مهم و کاربردی است که تقریبا بیشتر توسعهدهندگان تمایل دارند روی آن متمرکز شوند. به بیان دقیقتر، واژه تمرکززدایی به اندازهای در این زمینه بزرگ شده که تمامی زنجیرههای بلوکی حول این محور پیادهسازی میشوند. همانگونه که اشاره کردیم، امنیت، عامل موفقیت، مفید بودن و استقبال کاربران از زنجیره بلوکی بوده است.

با این حال، با اولویت دادن به تمرکززدایی و امنیت، مقیاسپذیری به یک چالش تبدیل میشود، زیرا تعداد تراکنشهایی را که یک زنجیره میتواند انجام دهد بهشدت محدود میکند. بهطور مثال، یک سیستم پرداخت متمرکز مثل ویزا به این نکته اشاره دارد که قادر به پشتیبانی از 24000 هزار تراکنش در ثانیه است، زیرا شبکه بستهای است و فاقد مولفههایی مثل گرههای عمومی و اجماع است. گزارشی که بلومبرگ در سال 2022 منتشر کرد به این نکته اشاره دارد که از سپتامبر، بیتکوین قادر به انجام بیش از هفت تراکنش در ثانیه نبوده و اتریوم، دومین شبکه محبوب نیز محدود به 15 تراکنش در ثانیه بوده که قابل قیاس با تعداد تراکنشهایی نیست که یک سیستم پرداخت متمرکز قادر به پشتیبانی از آنها است.

سرعت انجام تراکنشهای زنجیره بلوکی بهدلیل نحوه پردازش اطلاعات توسط شرکتکنندگان مختلف که شبکه غیرمتمرکز را تشکیل میدهند و ماهیت خود مکانیزم اجماع PoW، محدود میشود. حال اگر افراد بیشتری شروع به استفاده از فناوری زنجیره بلوکی کنند بهدلیل سرعت پایینی که این شبکهها دارند، انجام تراکنشها آهسته میشود.

چرا سهگانه زنجیره بلوکی وجود دارد؟

اساسیترین راهحل برای مشکل اشارهشده، کاهش تعداد شرکتکنندگان است. در این صورت است که امکان دستیابی به مقیاسپذیری بالا و سرعت بیشتر بهوجود میآید. البته، کاهش تعداد شرکتکنندگان باعث میشود تا فرآیند تایید دادههای شبکه با شبهاتی روبهرو شود و اصل تمرکززدایی را تعضیف میکند، زیرا کنترل به تعداد کمتری از شرکتکنندگان واگذار میشود. همچنین، هرچه تعداد مشارکتکنندگان کمتر شود به همان نسبت امنیت نیز تضعیف میشود، زیرا تعداد زیاد کاربران نقش مهمی در بهبود سطح امنیت دارد. با توجه به ارتباط بین ویژگیهای مذکور و بهویژه تمرکززدایی و امنیت، طراحی یک زنجیره بلوکی کارآمد در مقیاس گسترده، فرآیند دشوار و پیچیدهای است، زیرا اگر روی یکی از ویژگیهای پافشاری کنید، دیگری تضعیف میشود. اکنون، پرسش مهم این است که چگونه باید مقیاسپذیری را بدون آسیبرساندن به تمرکززدایی، امنیت یا هر دو افزایش داد؟

حل مشکل سهگانه زنجیره بلوکی

متاسفانه هیچ راهحل طلایی برای این سهگانه وجود ندارد، اما با توجه به اهمیت حل مشکل مذکور، راهکارهای مختلفی از سوی توسعهدهندگان مورد استفاده قرار گرفته که نتایج جالب توجهی را بههمراه داشته اشت. اجازه دهید برخی از محبوبترین پیشرفتها در این زمینه را بررسی کنیم تا شاخت دقیقی از این فضا بهدست آورید.

1. شاردینگ (تقسیم کردن)

روشی برای تقسیم زنجیرههای بلوکی (یا انواع دیگر پایگاههای داده) به زنجیرههای بلوکی کوچکتر است. در این حالت، فرآیند مدیریت بخشهای خاص سادهتر میشود. مزیتی که تقسیمبندی دارد این است که اجازه میدهد زنجیرهای از تراکنشها و تعاملات در یک شبکه را بهشکل سادهتری مدیریت کرد و امنیت را نیز حفظ کرد. در این حالت، هر زنجیره بلوکی تقسیمشده، بهعنوان یک زنجیره بلوکی کوچک شناخته میشود و دفتر کل خاص خود را دارد. سپس، این بلوکهای کوچک میتوانند تراکنشهای خود را پردازش کنند، در حالی که یک زنجیره بلوکی اصلی مدیریت این زنجیرههای بلوکی کوچک را انجام میدهد. راهکار فوق مقیاسپذیری شبکه لایه یک را ارائه میکند.

2. مکانیزمهای اجماع مختلف

یکی از دلایلی که باعث پیدایش سهگانه در شبکه بیتکوین شده است، نحوه عملکرد PoW برای تضمین امنیت است. نیاز به ماینرها، الگوریتمهای رمزنگاری و مقادیر عظیمی از توان محاسباتی غیرمتمرکز، منجر به پیادهسازی یک سیستم امن، اما کند شده است. یافتن راهی متفاوت برای اطمینان از اجماع، یکی از رویکردهای حل این سهگانه است. به همین دلیل است که اتریوم از PoW به اثبات سهام (PoS) مهاجرت کرد. در زنجیرههای بلوکی PoS، شرکتکنندگانی که در تایید تراکنشها مشارکت دارند، باید توکنهای خود را بهاشتراک بگذارند (قفل کنند). در این حالت، نیازی به ماشینهایی مثل ماینینگ نیست. در این حالت، اعتبارسنجی سادهتر و در دسترستر میشود. PoS تنها یکی از رویکردهای قابل استفاده برای اجماع مقیاسپذیر است.

3. راهحلهای لایه دو

هر دو راهکار اشتراکگذاری و اجماع مختلف، بهعنوان راهحلهای لایه یک شناخته میشوند. آنها به دنبال اعمال تغییر اساسی در طراحی زیربنایی شبکه هستند. با اینحال، برخی از توسعهدهندگان به سراغ راهکار قدرتمند دیگری برای سهگانه زنجیره بلوکی رفتند که روی ساختار شبکه موجود متمرکز است. به عبارت دیگر، آنها بر این باور هستند که کلید حل این مشکل در لایه دوم قرار دارد. نمونههایی از این راهحل شامل زنجیرههای جانبی و کانالهای حالت است.

سایدچین (Sidechain) یک زنجیره بلوکی مجزا است که به زنجیره اصلی متصل میشود و بهگونهای تنظیم میشود که امکان انتقال آزادانه داراییها بین دو جریان را بهوجود میآورد. نکته مهم این است که زنجیره جانبی میتواند تحت قوانین متفاوتی عمل کند و سرعت و مقیاس بیشتری را ارائه کند. بهطور مشابه، کانالهای حالت راه دیگری برای حذف تراکنشها از زنجیره اصلی و کاهش فشار روی لایه یک هستند. یک کانال حالت بهجای یک زنجیره جداگانه، از یک قرارداد هوشمند استفاده میکند تا کاربران را قادر سازد بدون انتشار تراکنشهای خود در زنجیره بلوکی با یکدیگر تعامل داشته باشند. در روش فوق، زنجیرههای بلوکی تنها شروع و پایان کانال را ثبت میکند.

کلام آخر

همانگونه که مشاهده میکنید سهگانه زنجیره بلوکی (Trilemma) مانع از آن شده تا بتوانیم به مقیاسپذیری دست پیدا کنیم و از ظرفیتهای بالقوه زنجیره بلوکی بهعنوان یک فناوری جانشمول استفاده کنیم. اگر شبکههای زنجیره بلوکی تنها از تعداد کمی از تراکنشها در هر ثانیه پشتیبانی کنند تا تمرکززدایی و امنیت حفظ شود، در این صورت توانایی سرویسدهی به طیف گستردهای از کاربران و پاسخگویی به تراکنشها با دشواری همراه خواهد بود. با این حال، توسعهدهندگان در حال آزمایش راهحلهایی هستند تا مشکل فوق برطرف شود. از اینرو، انتظار میرود در آینده نزدیک این شبکهها بتوانند دادههای بیشتری را مدیریت و پردازش کنند.

شرکت پیشران صنعت ویرا با اساس نامه اتوماسیون صنعتی و کنترل ابزار دقیق و ساخت تابلوهای برق فشار قوی و ضعیف از سال 92 تاسیس گشت و ازهمان ابتدا در حوزه کاربرد ابزار دقیق در bms و سپس تولید و ساخت آنها قدم نهاد و در ادامه مسیر توانست با اتکا به تجربیات چندین ساله و استخدام نیروهای متخصص برق عملا جزو شرکتهایی باشد که محصولات قابل اتکایی با عناوین مانیتورینگ شرایط محیطی اتاق سرور -کنترلرهای دمای دیتا سنتر -دیتالاگرهای سردخانه و انبار -هشدار دهنده های دمای یخچال و فریزر و شمارشگرهای نمایشگاهی و فروشگاهی و تابلوهای برق متنوع با کاربردهای مختلف روانه بازار نماید در حال حاضر سیستمهای کنترل دما و رطوبت اتاق سرور این شرکت تنها سیستم مبتنی بر سخت افزار صنعتی plc-hmi در ایران است.